Рейтинг: 4.7/5.0 (1894 проголосовавших)

Рейтинг: 4.7/5.0 (1894 проголосовавших)Категория: Руководства

1 Инструкция по переносу ViPNet Client на новое рабочее место в рамках услуги «Трансфер-агент» Листов 9 ОАО ИнфоТеКС Интернет Траст 2013 г

2 2 Оглавление Введение. 3 I. Установка ПО ViPNet Client на новом рабочем месте. 4 II. Копирование резервной копии со старого рабочего места. 9

3 3 Введение Документ предназначен для пользователей, осуществляющих самостоятельную установку и настройку автоматизированного рабочего места для защищённого неформализованного 1 электронного документооборота ViPNet Client «Деловая Почта»; Для правильной работы программного обеспечения «Деловая Почта» необходимо выполнить все пункты данного руководства в указанной последовательности; Необходимо обращать особое внимание на примечания помеченные знаком ; При несоблюдении данных рекомендаций ОАО «ИнфоТеКС Интернет Траст» не несет ответственности за корректную работу программы «Деловая Почта». Прежде чем начать установку программного обеспечения (ПО) ViPNet Client, по данной инструкции убедитесь, что у вас имеется: CD диск с программным обеспечением ViPNet Client, переданный вам в офисе компании ОАО ИнфоТеКС Интернет Траст Файл ключевого дистрибутива: abn_xxxx.dst, и пароль доступа к контейнеру закрытого ключа. Файл ключевого дистрибутива: abn_xxxx.dst, и пароль доступа к контейнеру закрытого ключа ОАО «ИнфоТеКС Интернет Траст» передается на том же CD диске. Внимание! если файл ключевого дистрибутива: abn_xxxx.dst передается в запакованном в архив виде, соответственно его необходимо распаковать из архива на жесткий диск вашего компьютера 1 Неформализованные документы документы и файлы

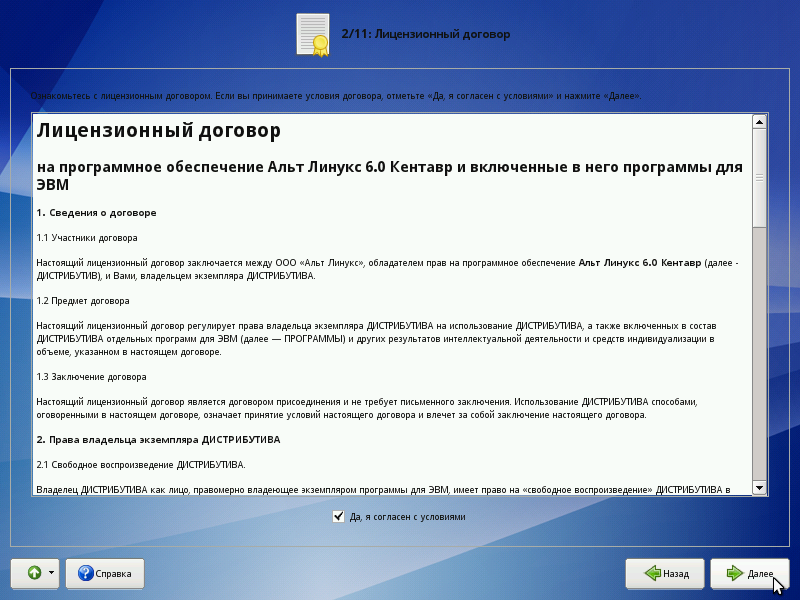

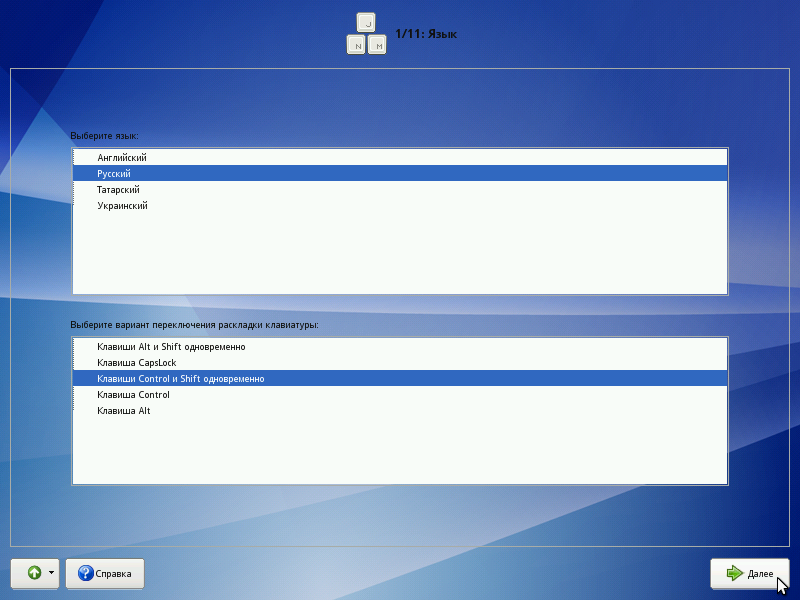

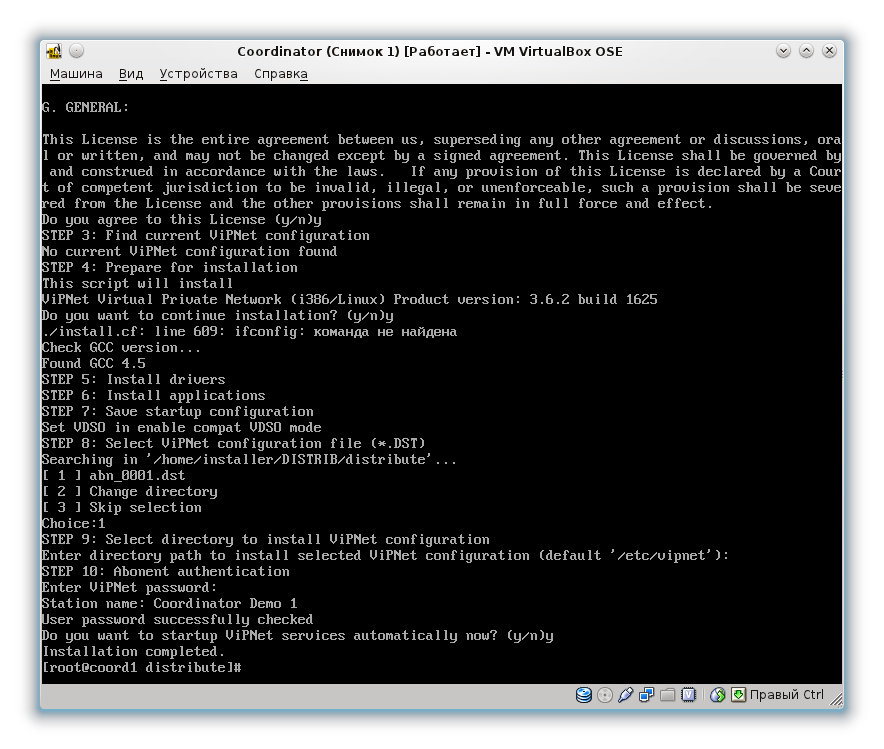

4 4 I. Установка ПО ViPNet Client на новом рабочем месте Внимание, необходимо удостовериться, что у Вас на руках в наличии дистрибутив ПО ViPNet Client той же версии, что был установлен на старом рабочем месте. Также стоит учесть, что новую установку необходимо произвести по такому же пути как и на старом рабочем месте (такая же директория установки, например, «C:\Program Files\InfoTeCS\ViPNet Client», а не «C:\Program Files (x86)\infotecs\vipnet Client») 1) Вставить CD диск в привод компьютера и запустить исполняемый файл «Setup.exe» (рис. 1.1) Рисунок 1.1 2) В результате откроется мастер установки ViPNet Client, нажмите «Далее» (рис. 1.2) Рисунок 1.2 3) Выбрать «Я принимаю соглашение» (рис.1.3 позиция 1), нажать «далее» (рис.1.3 позиция 2)

5 5 Рисунок 1.3 4) Нажать «Далее» (рисунок 1.4) Рисунок 1.4 5) Указать необходимый путь установки и нажать далее (рис. 1.5)

6 6 Рисунок 1.5 6) Далее возможны два варианта установки ViPNet Client: «Типичный» (рис. 1.6 позиция А) и «Выборочный» (рис. 1.6 позиция Б). При выборе варианта: a) «Типичная» 2 вам будет установлен ViPNet Client с двумя модулями вместе «Monitor» и «Деловая Почта»; b) «Выборочная» 3 вам будет предложено, какой из модулей установить «Monitor» или «Деловая Почта»; 2 Для того чтобы компьютер, где устанавливается ПО ViPNet Client был защищен от несанкционированного доступа из сети рекомендуется выбрать вариант «Типичная». При этом, после установки и инициализации ключей в ПО VipNet Client для настройки и проверки соединения с защищенными узлами руководствоваться разделом 4.1 данной инструкции. 3 Данный вариант установки ПО ViPNEt Client рекомендуется выбирать, если необходимо установить только один модуль «Деловая Почта» для обмена информацией с защищенными узлами, но при этом компьютер, куда устанавливается ПО - не требуется защищать от несанкционированного доступа из сети. При этом, после установки и инициализации ключей в ПО ViPNet Client, для настройки и проверки соединения с защищенными адресатами ПО «Деловая Почта», необходимо руководствоваться разделом 4.2 данной инструкции.

7 7 Рисунок 1.6 В данной инструкции будет показан пример выбора варианта «Типичной» установки. 7) После выбора варианта нажать «Далее» (рис. 1.7) 8) Нажать «Далее» (рис. 1.8) Рисунок 1.7

8 8 Рисунок 1.8 9) Дождаться завершения копирования файлов (рис. 1.9) Рисунок 1.9 10) Снять галочку (рис. 1.10 позиция 1), нажать «ОК» Рисунок 1.10 11) В завершении процесса установки, мастер запросит перезагрузку компьютера, необходимо выбрать «Да» (рис. 1.11)

9 9 Рисунок 1.11 II. Копирование резервной копии со старого рабочего места Примечание. Подробная инструкция по переносу абонентского пункта присутствует в документации «ViPNet Client Монитор 3.2 Руководство пользователя», глава 1, пункт «Перенос абонентского пункта на другой компьютер», которую вы можете загрузить на сайте ОАО ИнфоТеКС: http://infotecs.ru/downloads/product_docs.php?id_product=2870 1) Завершить работу всех компонентов ПО ViPNet Client (Деловая почта, Монитор, Контроль приложений), нажав кнопку «Выход», на старом рабочем месте. 2) Скопировать каталог «ViPNet Client» с содержимым, со старого рабочего места, например, на съемный носитель (рис. 2.1) Рисунок 2.1 Внимание, перед переносом необходимо удостовериться, что ПО ViPNet Client на новом рабочем месте было установлено в такую же директорию, как и на старом рабочем месте (рис. 2.1); 3) Скопировать с заменой резервную копию каталога «ViPNet Client» c содержимым в тот же каталог на новом рабочем месте; 4) При необходимости изменить настройки сети, воспользовавшись соответствующей инструкцией из раздела «Инструкции по услуге Информационная безопасность».

Инструкция по переносу ViPNet Client на новое рабочее место в рамках услуги «Трансфер-агент» Листов 9 ОАО ИнфоТеКС Интернет Траст 2013 г 2 Оглавление Введение. 3 I. Установка ПО ViPNet Client на новом

Инструкция по переносу ViPNet Client на новое рабочее место в рамках услуги «Трансфер-агент» Листов 9 ОАО ИнфоТеКС Интернет Траст 2013 г 2 Оглавление Введение. 3 I. Установка ПО ViPNet Client на новом

Инструкция по обновлению закрытого ключа и сертификата открытого ключа в программном обеспечении VipNet Client (Монитор) Версия 2014.10 2 Содержание 1. Обновление закрытого ключа и сертификата в программном

Инструкция по обновлению закрытого ключа и сертификата открытого ключа в программном обеспечении VipNet Client (Монитор) Версия 2014.10 2 Содержание 1. Обновление закрытого ключа и сертификата в программном

Система контроля и управления доступом «Сфинкс». Руководство администратора ООО «Промышленная автоматика контроль доступа», г. Н. Новгород, 2014 г. Оглавление 1. Введение. 3 2. Используемые определения,

Система контроля и управления доступом «Сфинкс». Руководство администратора ООО «Промышленная автоматика контроль доступа», г. Н. Новгород, 2014 г. Оглавление 1. Введение. 3 2. Используемые определения,

Система «PSB On-Line» Руководство пользователя Книга 2. Порядок работы с сертификатом. Москва, 2013 Оглавление 1 ВВЕДЕНИЕ. 4 1.1 ЦЕЛЕВАЯ АУДИТОРИЯ. 4 1.2 НАЗНАЧЕНИЕ ДОКУМЕНТА. 4 1.3 ПЕРЕЧЕНЬ ЭКСПЛУАТАЦИОННОЙ

Система «PSB On-Line» Руководство пользователя Книга 2. Порядок работы с сертификатом. Москва, 2013 Оглавление 1 ВВЕДЕНИЕ. 4 1.1 ЦЕЛЕВАЯ АУДИТОРИЯ. 4 1.2 НАЗНАЧЕНИЕ ДОКУМЕНТА. 4 1.3 ПЕРЕЧЕНЬ ЭКСПЛУАТАЦИОННОЙ

СИСТЕМА «БАНК КЛИЕНТ ОНЛАЙН» Инструкция по настройке Май 2014 Содержание 1. Термины и определения. 3 2. Настройка системы «Банк Клиент Онлайн». 4 2.1. Вход в Личный кабинет Организации. 4 2.2. Настройка

СИСТЕМА «БАНК КЛИЕНТ ОНЛАЙН» Инструкция по настройке Май 2014 Содержание 1. Термины и определения. 3 2. Настройка системы «Банк Клиент Онлайн». 4 2.1. Вход в Личный кабинет Организации. 4 2.2. Настройка

Пошаговое руководство по обновлению до Windows 8.1 Установка и обновление Windows 8.1 Обновление BIOS, приложений, драйверов и запуск Центра обновления Windows Выбор типа установки Установка Windows 8.1

Пошаговое руководство по обновлению до Windows 8.1 Установка и обновление Windows 8.1 Обновление BIOS, приложений, драйверов и запуск Центра обновления Windows Выбор типа установки Установка Windows 8.1

Ассоциация электронных торговых площадок УСТАНОВКА И ИСПОЛЬЗОВАНИЕ ЭЛЕКТРОННОЙ ЦИФРОВОЙ ПОДПИСИ (ЭЦП) Руководство для пользователя Нижний Новгород 2010 г 1 Оглавление 1. Электронная цифровая подпись (ЭЦП).

Ассоциация электронных торговых площадок УСТАНОВКА И ИСПОЛЬЗОВАНИЕ ЭЛЕКТРОННОЙ ЦИФРОВОЙ ПОДПИСИ (ЭЦП) Руководство для пользователя Нижний Новгород 2010 г 1 Оглавление 1. Электронная цифровая подпись (ЭЦП).

Программа «КриптоАРМ» Версия 4 Руководство для начинающих пользователей ООО «Цифровые технологии», 2008 Содержание Введение. 3 Что такое криптография. 4 Для чего нужен «КриптоАРМ». 6 Как начать работу

Программа «КриптоАРМ» Версия 4 Руководство для начинающих пользователей ООО «Цифровые технологии», 2008 Содержание Введение. 3 Что такое криптография. 4 Для чего нужен «КриптоАРМ». 6 Как начать работу

Инструкция по установке ДБО BS-Client v.3 релиз 15 Если у Вас уже установлен Банк-Клиент нашего банка, перед началом установки необходимо в окне «логин», открывающимся при запуске Банк-Клиента посмотреть

Инструкция по установке ДБО BS-Client v.3 релиз 15 Если у Вас уже установлен Банк-Клиент нашего банка, перед началом установки необходимо в окне «логин», открывающимся при запуске Банк-Клиента посмотреть

ТМ: Здоровье. Подготовка к работе в 2015 году Оглавление 1. Введение. 2 2. Необходимые условия для установки обновления. 2 3. Установка обновления для подготовки к работе в 2015 год. 3 4. Создание

ТМ: Здоровье. Подготовка к работе в 2015 году Оглавление 1. Введение. 2 2. Необходимые условия для установки обновления. 2 3. Установка обновления для подготовки к работе в 2015 год. 3 4. Создание

Памятка по порядку регистрации на саи те Уполномоченного специалиста Назначение. Документ описывает порядок регистрации на Официальном сайте в сети «Интернет» для размещения информации о государственных (муниципальных) учреждениях (далее Официальный сайт ГМУ) Уполномоченного специалиста Организации (пользователя с сертификатом электронной подписи для работы на Официальном сайте ГМУ). Необходимые условия. Сертификат электронной подписи (далее сертификат) с полномочиями «Уполномоченный специалист» установлен, установлено программное обеспечение CryptoPro (ссылка для скачивания http://mo.roskazna.ru/file/up/41/image/distrip/kripto_pro_3_0.rar ). Пользователям организаций, которые не зарегистрированы на Официальном сайте ГМУ, необходимо пройти процедуру регистрации в следующем порядке: сначала регистрацию проходит «Администратор» организации (сертификат также может быть смешанным «Администратор, Уполномоченный специалист»), затем проходят регистрацию остальные пользователи организации. Ниже представлен алгоритм установки сертификата в CryptoPro CSP: 1. Вставьте установленный ранее Flash-накопитель с контейнерами сертификатов. Загрузите CryptoPro (/Program Files/Crypto Pro/CSP/cpconfig.cpl). Отобразится окно на закладке «Общая». Выберите закладку «Сервис». Откроется окно на закладке «Сервис» (см. Рисунок 1). 1

Памятка по порядку регистрации на саи те Уполномоченного специалиста Назначение. Документ описывает порядок регистрации на Официальном сайте в сети «Интернет» для размещения информации о государственных (муниципальных) учреждениях (далее Официальный сайт ГМУ) Уполномоченного специалиста Организации (пользователя с сертификатом электронной подписи для работы на Официальном сайте ГМУ). Необходимые условия. Сертификат электронной подписи (далее сертификат) с полномочиями «Уполномоченный специалист» установлен, установлено программное обеспечение CryptoPro (ссылка для скачивания http://mo.roskazna.ru/file/up/41/image/distrip/kripto_pro_3_0.rar ). Пользователям организаций, которые не зарегистрированы на Официальном сайте ГМУ, необходимо пройти процедуру регистрации в следующем порядке: сначала регистрацию проходит «Администратор» организации (сертификат также может быть смешанным «Администратор, Уполномоченный специалист»), затем проходят регистрацию остальные пользователи организации. Ниже представлен алгоритм установки сертификата в CryptoPro CSP: 1. Вставьте установленный ранее Flash-накопитель с контейнерами сертификатов. Загрузите CryptoPro (/Program Files/Crypto Pro/CSP/cpconfig.cpl). Отобразится окно на закладке «Общая». Выберите закладку «Сервис». Откроется окно на закладке «Сервис» (см. Рисунок 1). 1

РУКОВОДСТВО ПОЛЬЗОВАТЕЛЯ по настройке рабочего места для корректной работы с ключами электронной цифровой подписи и сертификатами ключей подписи выпущенными удостоверяющим центром ОГИЦ 1 Общие сведения

РУКОВОДСТВО ПОЛЬЗОВАТЕЛЯ по настройке рабочего места для корректной работы с ключами электронной цифровой подписи и сертификатами ключей подписи выпущенными удостоверяющим центром ОГИЦ 1 Общие сведения

ИНСТРУКЦИЯ по установке личного сертификата. ВНИМАНИЕ. А. Убедитесь, что у вас на компьютере установлено КриптоПро CSP. Б. При использовании в качестве ключевых носителей etoken или Rutoken установлено

ИНСТРУКЦИЯ по установке личного сертификата. ВНИМАНИЕ. А. Убедитесь, что у вас на компьютере установлено КриптоПро CSP. Б. При использовании в качестве ключевых носителей etoken или Rutoken установлено

УСТАНОВКА ПО MARATL вер. 5.0.1 РУКОВОДСТВО ПОЛЬЗОВАТЕЛЯ вер. 1.5 МОСКВА 8-495-783-5959 РОССИЯ 8-800-200-0059 ФАКС 8-495-926-4619 WEB WWW.QIWI.RU 1 СОДЕРЖАНИЕ 1. ВВЕДЕНИЕ. 3 2. СИСТЕМНЫЕ ТРЕБОВАНИЯ.

УСТАНОВКА ПО MARATL вер. 5.0.1 РУКОВОДСТВО ПОЛЬЗОВАТЕЛЯ вер. 1.5 МОСКВА 8-495-783-5959 РОССИЯ 8-800-200-0059 ФАКС 8-495-926-4619 WEB WWW.QIWI.RU 1 СОДЕРЖАНИЕ 1. ВВЕДЕНИЕ. 3 2. СИСТЕМНЫЕ ТРЕБОВАНИЯ.

Руководство по быстрому подключению IP камер TANTOS TSi 2012г. www.tantos.pro Версия 3.3 0 Оглавление 1.1 ДЛЯ ЧЕГО НУЖНО ДАННОЕ РУКОВОДСТВО. 2 1.2 ОГРАНИЧЕНИЕ ОТВЕТСТВЕННОСТИ. 2 1.3 ТЕХНИЧЕСКАЯ ПОДДЕРЖКА.

Руководство по быстрому подключению IP камер TANTOS TSi 2012г. www.tantos.pro Версия 3.3 0 Оглавление 1.1 ДЛЯ ЧЕГО НУЖНО ДАННОЕ РУКОВОДСТВО. 2 1.2 ОГРАНИЧЕНИЕ ОТВЕТСТВЕННОСТИ. 2 1.3 ТЕХНИЧЕСКАЯ ПОДДЕРЖКА.

LINGVO FINEREADER FINEREADER LINGVO ABBYY Lingvo 12 Руководство для системного администратора 2006 ABBYY. Все права защищены. Содержание Сетевая установка. 3 Описание. 3 Создание административной установки. 3

LINGVO FINEREADER FINEREADER LINGVO ABBYY Lingvo 12 Руководство для системного администратора 2006 ABBYY. Все права защищены. Содержание Сетевая установка. 3 Описание. 3 Создание административной установки. 3

Инструкция пользователя по работе с сервисом «Мобильный Клиент-Банк» (для устройств под управлением ОС Android) 2012 г. 1 Содержание 1. Требования к мобильному устройству. 3 2. Установка системы «Мобильный

Инструкция пользователя по работе с сервисом «Мобильный Клиент-Банк» (для устройств под управлением ОС Android) 2012 г. 1 Содержание 1. Требования к мобильному устройству. 3 2. Установка системы «Мобильный

Руководство по установке ИГУС РСМЭВ ТО Назначение Инсталляционный пакет «ИГУС РСМЭВ ТО» предназначен для установки программного обеспечения, необходимого для оказания государственных, муниципальных и других

Руководство по установке ИГУС РСМЭВ ТО Назначение Инсталляционный пакет «ИГУС РСМЭВ ТО» предназначен для установки программного обеспечения, необходимого для оказания государственных, муниципальных и других

Boot Camp Руководство по установке и настройке Содержание 3 Введение 4 Что Вам необходимо 5 Установка 5 Шаг 1. Проверка наличия обновлений 5 Шаг 2. Подготовка компьютера Mac к установке Windows 5 Шаг 3.

Boot Camp Руководство по установке и настройке Содержание 3 Введение 4 Что Вам необходимо 5 Установка 5 Шаг 1. Проверка наличия обновлений 5 Шаг 2. Подготовка компьютера Mac к установке Windows 5 Шаг 3.

Система «ЗапСиб inet» Инструкция для клиентов по работе в системе Редакция 1 ОГЛАВЛЕНИЕ ВВЕДЕНИЕ. 3 ПЕРЕЧЕНЬ ТЕРМИНОВ. 3 1. ОПИСАНИЕ СИСТЕМЫ. 4 1.1. ТРЕБОВАНИЯ К РАБОЧЕМУ МЕСТУ ПОЛЬЗОВАТЕЛЯ КЛИЕНТСКОЙ

Система «ЗапСиб inet» Инструкция для клиентов по работе в системе Редакция 1 ОГЛАВЛЕНИЕ ВВЕДЕНИЕ. 3 ПЕРЕЧЕНЬ ТЕРМИНОВ. 3 1. ОПИСАНИЕ СИСТЕМЫ. 4 1.1. ТРЕБОВАНИЯ К РАБОЧЕМУ МЕСТУ ПОЛЬЗОВАТЕЛЯ КЛИЕНТСКОЙ

Система «ibank 2» PC-Банкинг для корпоративных клиентов Руководство пользователя Версия 2.0.23 Содержание Предисловие. 2 1 Общие сведения о системе «ibank 2» 3 Назначение

Система «ibank 2» PC-Банкинг для корпоративных клиентов Руководство пользователя Версия 2.0.23 Содержание Предисловие. 2 1 Общие сведения о системе «ibank 2» 3 Назначение

Рекомендации гражданам Российской Федерации по регистрации на Едином портале госуслуг и авторизации на сайте РОИ Регистрация на Едином портале госуслуг Интернет-ресурс РОИ использует механизмы регистрации системы ЕСИА те же механизмы, которые использует и «Единый портал госуслуг» www.gosuslugi.ru (Рисунок 1). Рисунок 1 Регистрация учётной записи Регистрация учётной записи в ЕСИА для работы с интернет-ресурсом РОИ проходит в три этапа: создание непроверенной учетной записи (для ее регистрации требуется указать имя и фамилию, один из возможных каналов коммуникации); создание проверенной учетной записи (данные пользователя прошли проверку в базовых государственных информационных системах Пенсионном фонде РФ и Федеральной миграционной службе РФ); создание подтвержденной учетной записи (данные пользователя прошли проверку, а личность пользователя подтверждена одним из доступных способов).

Рекомендации гражданам Российской Федерации по регистрации на Едином портале госуслуг и авторизации на сайте РОИ Регистрация на Едином портале госуслуг Интернет-ресурс РОИ использует механизмы регистрации системы ЕСИА те же механизмы, которые использует и «Единый портал госуслуг» www.gosuslugi.ru (Рисунок 1). Рисунок 1 Регистрация учётной записи Регистрация учётной записи в ЕСИА для работы с интернет-ресурсом РОИ проходит в три этапа: создание непроверенной учетной записи (для ее регистрации требуется указать имя и фамилию, один из возможных каналов коммуникации); создание проверенной учетной записи (данные пользователя прошли проверку в базовых государственных информационных системах Пенсионном фонде РФ и Федеральной миграционной службе РФ); создание подтвержденной учетной записи (данные пользователя прошли проверку, а личность пользователя подтверждена одним из доступных способов).

Официальный сайт Российской Федерации в сети Интернет для размещения информации о размещении заказов на поставки товаров, выполнение работ, оказание услуг для федеральных нужд, нужд субъектов Российской

Официальный сайт Российской Федерации в сети Интернет для размещения информации о размещении заказов на поставки товаров, выполнение работ, оказание услуг для федеральных нужд, нужд субъектов Российской

Руководство пользователя для входа в систему Интернет-банк для физических лиц Оглавление 1. Термины и определения. 3 2. Рекомендуемые настройки компьютера. 4 3. Вход в систему. 6 2 1. Термины и определения

Руководство пользователя для входа в систему Интернет-банк для физических лиц Оглавление 1. Термины и определения. 3 2. Рекомендуемые настройки компьютера. 4 3. Вход в систему. 6 2 1. Термины и определения

KMnet Viewer Руководство пользователя Замечания об авторских правах Несанкционированное копирование всего или части этого руководства запрещена. Информация в этом руководстве может быть изменена с целью

KMnet Viewer Руководство пользователя Замечания об авторских правах Несанкционированное копирование всего или части этого руководства запрещена. Информация в этом руководстве может быть изменена с целью

Zeppelin Air Pусский 1 Как и когда я могу использовать приложение Bowers & Wilkins AirPlay Setup App? Приложение Bowers & Wilkins AirPlay Setup App это простой и удобный способ полностью беспроводного

Zeppelin Air Pусский 1 Как и когда я могу использовать приложение Bowers & Wilkins AirPlay Setup App? Приложение Bowers & Wilkins AirPlay Setup App это простой и удобный способ полностью беспроводного

ABBYY FineReader 10 Corporate Edition 2009 ABBYY. Все права защищены. Информация, содержащаяся в этом документе, может быть изменена без предварительного уведомления, и компания ABBYY не берет на себя

ABBYY FineReader 10 Corporate Edition 2009 ABBYY. Все права защищены. Информация, содержащаяся в этом документе, может быть изменена без предварительного уведомления, и компания ABBYY не берет на себя

Если вы получили ЭЦП на дискете В соответствии с законом «ОБ ЭЛЕКТРОННОЙ ЦИФРОВОЙ ПОДПИСИ» владелец закрытого ключа ЭЦП несет персональную ответственность за его хранение! Почему ключи раздают на дискетах

Если вы получили ЭЦП на дискете В соответствии с законом «ОБ ЭЛЕКТРОННОЙ ЦИФРОВОЙ ПОДПИСИ» владелец закрытого ключа ЭЦП несет персональную ответственность за его хранение! Почему ключи раздают на дискетах

Система "ДБО BS-Client v.3" Экспресс-руководство клиента по использованию* Содержание 1. Вход в систему с защитой канала односторонний SSL. 2 2. Общие принципы работы. 3 3. Работа с документами. 4

Система "ДБО BS-Client v.3" Экспресс-руководство клиента по использованию* Содержание 1. Вход в систему с защитой канала односторонний SSL. 2 2. Общие принципы работы. 3 3. Работа с документами. 4

Parallels Desktop 10 for Mac Руководство пользователя Copyright 1999-2014 Parallels Holdings, Ltd. and its affiliates. All rights reserved. Parallels IP Holdings GmbH Vordergasse 59 8200 Schaffhausen Switzerland

Parallels Desktop 10 for Mac Руководство пользователя Copyright 1999-2014 Parallels Holdings, Ltd. and its affiliates. All rights reserved. Parallels IP Holdings GmbH Vordergasse 59 8200 Schaffhausen Switzerland

ОБ УТВЕРЖДЕНИИ ПОРЯДКА ОРГАНИЗАЦИИ ИНФОРМАЦИОННОГО ВЗАИМОДЕЙСТВИЯ В ЗАЩИЩЕННОЙ КОРПОРАТИВНОЙ СЕТИ ПЕРЕДАЧИ ДАННЫХ ТЕРРИТОРИАЛЬНОГО ФОНДА ОБЯЗАТЕЛЬНОГО МЕДИЦИНСКОГО СТРАХОВАНИЯ КРАСНОДАРСКОГО КРАЯ

Приказ Территориального фонда обязательного медицинского страхования Краснодарского края

Территориальный фонд обязательного медицинского страхования Краснодарского края

ОБ УТВЕРЖДЕНИИ ПОРЯДКА ОРГАНИЗАЦИИ ИНФОРМАЦИОННОГО ВЗАИМОДЕЙСТВИЯ В ЗАЩИЩЕННОЙ КОРПОРАТИВНОЙ СЕТИ ПЕРЕДАЧИ ДАННЫХ ТЕРРИТОРИАЛЬНОГО ФОНДА ОБЯЗАТЕЛЬНОГО МЕДИЦИНСКОГО СТРАХОВАНИЯ КРАСНОДАРСКОГО КРАЯ

ТЕРРИТОРИАЛЬНЫЙ ФОНД ОБЯЗАТЕЛЬНОГО МЕДИЦИНСКОГО СТРАХОВАНИЯ КРАСНОДАРСКОГО КРАЯ

от 17 июля 2015 года N 165-П

ОБ УТВЕРЖДЕНИИ ПОРЯДКА ОРГАНИЗАЦИИ ИНФОРМАЦИОННОГО ВЗАИМОДЕЙСТВИЯ В ЗАЩИЩЕННОЙ КОРПОРАТИВНОЙ СЕТИ ПЕРЕДАЧИ ДАННЫХ ТЕРРИТОРИАЛЬНОГО ФОНДА ОБЯЗАТЕЛЬНОГО МЕДИЦИНСКОГО СТРАХОВАНИЯ КРАСНОДАРСКОГО КРАЯ

В целях приведения в соответствие с действующим законодательством и организации защищенного взаимодействия при передаче информации в электронном виде при взаимодействии в рамках системы обязательного медицинского страхования на территории Краснодарского края приказываю:

1. Утвердить порядок организации информационного взаимодействия в защищенной корпоративной сети передачи данных Территориального фонда обязательного медицинского страхования Краснодарского края (далее - ТФОМС КК) (прилагается).

2. Признать утратившим силу приказ ТФОМС КК от 15 августа 2013 года N 311-П "Об утверждении порядка информационного взаимодействия в защищенной корпоративной сети передачи данных Территориального фонда обязательного медицинского страхования Краснодарского края".

3. Контроль за выполнением настоящего приказа возложить отдел информационной безопасности (Рига).

ПОРЯДОК ОРГАНИЗАЦИИ ИНФОРМАЦИОННОГО ВЗАИМОДЕЙСТВИЯ В ЗАЩИЩЕННОЙ КОРПОРАТИВНОЙ СЕТИ ПЕРЕДАЧИ ДАННЫХ ТЕРРИТОРИАЛЬНОГО ФОНДА ОБЯЗАТЕЛЬНОГО МЕДИЦИНСКОГО СТРАХОВАНИЯ КРАСНОДАРСКОГО КРАЯ 1. Общие положения1.1. Настоящий порядок (далее - Порядок) разработан в соответствии с Федеральными законами от 27 июля 2006 года N 149-ФЗ "Об информации, информационных технологиях и о защите информации". от 27 июля 2006 года N 152-ФЗ "О персональных данных". от 29 ноября 2010 года N 326-ФЗ "Об обязательном медицинском страховании в Российской Федерации". от 6 апреля 2011 года N 63-ФЗ "Об электронной подписи" ; Инструкцией об организации и обеспечении безопасности хранения, обработки и передачи по каналам связи с использованием средств криптографической защиты информации с ограниченным доступом, не содержащей сведений, составляющих государственную тайну, утвержденной Приказом ФАПСИ РФ от 13 июня 2001 года N 152. Типовыми требованиями по организации и обеспечению функционирования шифровальных (криптографических) средств, предназначенных для защиты информации, не содержащей сведений, составляющих государственную тайну, в случае их использования для обеспечения безопасности персональных данных при их обработке в информационных системах персональных данных, утвержденными руководством 8 Центра ФСБ России 21 февраля 2008 года N 149/6/6-622.

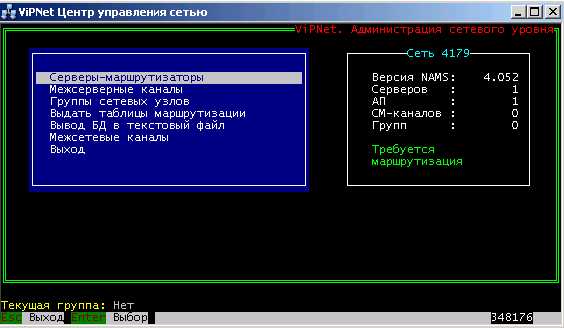

1.2. Защищенная корпоративная сеть передачи данных Территориального фонда обязательного медицинского страхования Краснодарского края (далее - ТФОМС КК) предназначена для организации системы юридически значимого электронного документооборота с использованием каналов информационно-телекоммуникационных сетей международного информационного обмена на базе технологии ViPNet ОАО "ИнфоТеКС".

1.3. Порядок определяет условия взаимодействия структурных и обособленных подразделений ТФОМС КК, страховых медицинских организаций и медицинских организаций, осуществляющих деятельность в сфере обязательного медицинского страхования, других организаций Краснодарского края, участвующих в информационном взаимодействии сферы обязательного медицинского страхования посредством защищенной корпоративной сети передачи данных ТФОМС КК.

1.4. Администратором защищенной корпоративной сети передачи данных ТФОМС КК является отдел информационной безопасности управления информационных технологий ТФОМС КК.

1.5. Электронные документы, передаваемые посредством защищенной корпоративной сети передачи данных ТФОМС КК, должны быть подписаны квалифицированной электронной подписью отправителя. Подписание электронных документов электронной подписью осуществляется посредством сертифицированного по требованиям уполномоченных федеральных органов к средствам электронной подписи программного обеспечения, совместимого с технологией ViPNet ОАО "ИнфоТеКС".

1.6. Порядок смены и отзыва ключей электронных подписей определяется Порядком смены ключей электронной подписи (Приложение N 1 к настоящему Порядку).

1.7. В исключительных случаях, при невозможности использования защищенной корпоративной сети передачи данных ТФОМС КК, обмен электронными документами осуществляется посредством машинных носителей информации. Электронные документы при этом должны быть подписаны квалифицированной электронной подписью отправителя. Подписание электронных документов электронной подписью осуществляется в соответствии с п. 1.5 настоящего Порядка. Передача электронных документов на машинных носителях осуществляется с составлением Акта приема-передачи электронных документов в двух экземплярах (Приложение N 2 к настоящему Порядку).

Абонентский пункт (АП) - помещение с персональными электронно-вычислительными машинами, подключенными к защищенной корпоративной сети передачи данных ТФОМС КК.

Администратор абонентского пункта (Администратор АП) - структурное подразделение (или сотрудник Участника), ответственное (ответственный) за выполнение требований Порядка, а также за учет, ввод в эксплуатацию, хранение, передачу и уничтожение средств криптографической защиты информации.

Администратор защищенной сети (Администратор ЗС) - отдел информационной безопасности управления информационных технологий ТФОМС КК, определяющий на основании действующих нормативно-правовых актов порядок организации и функционирования защищенной корпоративной сети передачи данных ТФОМС КК и системы электронного документооборота.

Аккредитованный удостоверяющий центр (Аккредитованный УЦ) - удостоверяющий центр, признанный соответствующим требованиям Федерального закона от 6 апреля 2011 года N 63-ФЗ "Об электронной подписи" (далее - Федеральный закон N 63-ФЗ) уполномоченным федеральным органом.

АРМ - автоматизированное рабочее место.

ЗКСПД - защищенная корпоративная сеть передачи данных ТФОМС КК.

Квалифицированный сертификат ключа проверки электронной подписи - сертификат ключа проверки электронной подписи, выданный аккредитованным удостоверяющим центром или доверенным лицом аккредитованного удостоверяющего центра либо федеральным органом исполнительной власти, уполномоченным в сфере использования электронной подписи.

Квалифицированная электронная подпись - электронная подпись, которая соответствует следующим признакам:

1) получена в результате криптографического преобразования информации с использованием ключа электронной подписи;

2) позволяет определить лицо, подписавшее электронный документ;

3) позволяет обнаружить факт внесения изменений в электронный документ после момента его подписания;

4) создается с использованием средств электронной подписи;

5) ключ проверки электронной подписи указан в квалифицированном сертификате;

6) для создания и проверки электронной подписи используются средства электронной подписи, получившие подтверждение соответствия требованиям, установленным в соответствии с Федеральным законом N 63-ФЗ.

Ключ проверки электронной подписи - уникальная последовательность символов, однозначно связанная с ключом электронной подписи и предназначенная для проверки подлинности электронной подписи.

Ключ электронной подписи - уникальная последовательность символов, предназначенная для создания электронной подписи.

Ключевая информация - специальным образом организованная совокупность криптографических ключей, предназначенная для осуществления криптографической защиты информации в течение определенного срока.

Ключевой носитель - физический носитель определенной структуры, предназначенный для размещения на нем ключевой информации.

Криптографический ключ (криптоключ) - совокупность данных, обеспечивающая выбор одного конкретного криптографического преобразования из числа всех возможных в данной криптографической системе.

Межсетевое взаимодействие - организация взаимодействия между сетями связи, построенными по технологии ViPNet ОАО "ИнфоТеКС".

Несанкционированный доступ к информации - доступ к информации или действия с информацией, нарушающие правила разграничения доступа.

Пользователь абонентского пункта (Пользователь АП) - сотрудник структурного или обособленного подразделения ТФОМС КК, страховых медицинских организаций, медицинских организаций, осуществляющих деятельность в сфере обязательного медицинского страхования или других организаций Краснодарского края, участвующих в информационном взаимодействии посредством ЗКСПД на основании соглашений о таком взаимодействии, выполнение служебных обязанностей которого связано с работой на персональной электронно-вычислительной машине, подключенной к ЗКСПД.

Сертификат ключа проверки электронной подписи - электронный документ или документ на бумажном носителе, выданные удостоверяющим центром либо доверенным лицом удостоверяющего центра и подтверждающие принадлежность ключа проверки электронной подписи владельцу сертификата ключа проверки электронной подписи.

Система электронного документооборота (СЭД) - автоматизированная многопользовательская система, предназначенная для работы с документами, представленными в электронном виде.

Служба сопровождения - организация, осуществляющая функции технического и технологического обеспечения работоспособности и возможности эксплуатации ЗКСПД.

Средства криптографической защиты информации (СКЗИ) - сертифицированные уполномоченным федеральным органом решения, к которым относятся:

1) реализующие криптографические алгоритмы преобразования информации аппаратные, программные и аппаратно-программные средства, системы и комплексы, обеспечивающие безопасность информации при ее обработке, хранении и передаче по каналам связи, включая средства криптографической защиты информации;

2) реализующие криптографические алгоритмы преобразования информации аппаратные, программные и аппаратно-программные средства, системы и комплексы защиты от несанкционированного доступа к информации при ее обработке и хранении;

3) реализующие криптографические алгоритмы преобразования информации аппаратные, программные и аппаратно-программные средства, системы и комплексы защиты от навязывания ложной информации, включая средства имитозащиты и электронной подписи;

4) аппаратные, программные и аппаратно-программные средства, системы и комплексы изготовления и распределения ключевых документов для средств криптографической защиты информации независимо от вида носителя ключевой информации.

Средства электронной подписи - шифровальные (криптографические) средства, используемые для реализации хотя бы одной из следующих функций: создание электронной подписи, проверка электронной подписи, создание ключа электронной подписи и ключа проверки электронной подписи.

Электронный документ - документ, созданный с помощью средств компьютерной обработки информации, который может быть подписан электронной подписью и сохранен на машинном носителе в виде файла соответствующего формата.

Электронная подпись - информация в электронной форме, которая присоединена к другой информации в электронной форме (подписываемой информации) или иным образом связана с такой информацией и которая используется для определения лица, подписывающего информацию.

Удостоверяющий центр - юридическое лицо или индивидуальный предприниматель, осуществляющие функции по созданию и выдаче сертификатов ключей проверки электронных подписей, а также иные функции, предусмотренные Федеральным законом N 63-ФЗ.

Участник защищенной сети (Участник) - обособленные подразделения ТФОМС КК, страховая медицинская организация и медицинская организация, осуществляющие деятельность в сфере обязательного медицинского страхования, другая организация Краснодарского края, необходимость информационного взаимодействия посредством ЗКСПД которой обоснована договорными или иными обязательствами в соответствии с действующим законодательством Российской Федерации.

3.1. Участник для организации информационного взаимодействия в защищенной сети должен заключить Соглашение об информационном взаимодействии посредством ЗКСПД ТФОМС КК (Приложение N 3 к настоящему Порядку). В случае наличия у Участника собственной сети, построенной по технологии ViPNet ОАО "ИнфоТеКС", Участник должен заключить Соглашение об установлении межсетевого взаимодействия (Приложение N 4 к настоящему Порядку). Соглашение об информационном взаимодействии в ЗКСПД при этом не заключается.

3.2. Участник обязан самостоятельно принять меры по обеспечению безопасности персональных данных при их обработке в АП в соответствии с действующими нормативно-правовыми актами в области защиты персональных данных. Используемые для этих целей программные и программно-аппаратные средства должны быть совместимы с используемыми в защищенной сети решениями ViPNet ОАО "ИнфоТеКС" и сертифицированы уполномоченными федеральными органами.

3.3. Участник обязан приказом руководителя организации - Участника назначить Администратора АП. Необходимый количественный состав Администраторов АП определяется Участником самостоятельно.

3.4. В ТФОМС КК обязанности Администратора АП возлагаются на отдел информационной безопасности управления информационных технологий ТФОМС КК. Остальные Участники, наряду с назначением Администратором АП штатного сотрудника, вправе привлекать в качестве Администратора АП сторонние организации. Привлекаемые в качестве Администратора АП организации обязаны быть лицензиатами уполномоченного федерального органа на виды деятельности, связанные с эксплуатацией СКЗИ. В случае назначения Администратором АП штатного сотрудника, такой сотрудник должен иметь документально подтвержденное свидетельство компетенции в области информационной безопасности.

3.5. В своей повседневной деятельности Администратор АП обязан руководствоваться Инструкцией администратора абонентского пункта (Приложение N 5 к настоящему Порядку), Инструкцией по архивированию информации (Приложение N 6 к настоящему Порядку), Порядком смены ключей электронной подписи, а также действующими нормативно-правовыми актами в области обеспечения безопасности персональных данных.

3.6. Участник обязан приказом руководителя организации - участника назначить из числа штатных сотрудников Участника Пользователей АП. Количественный состав Пользователей АП определяется Участником самостоятельно.

3.7. Сотрудник, назначенный Пользователем АП, считается таковым только после прохождения обучения и успешной сдачи зачета по работе с используемыми на АРМ АП СКЗИ. Обучение проводит Администратор АП. По окончании обучения Пользователь АП обязан сдать зачет, по результатам которого Администратор АП составляет заключение о допуске Пользователя АП к самостоятельной работе с СКЗИ.

3.8. В своей повседневной деятельности сотрудник, являющийся Пользователем АП, помимо своих должностных обязанностей, обязан руководствоваться Инструкцией пользователя абонентского пункта (Приложение N 7 к настоящему Порядку), Инструкцией по архивированию информации, а также Порядком смены ключей электронной подписи.

3.9. Участник обязан самостоятельно выполнять требования уполномоченных федеральных органов, связанных с эксплуатацией СКЗИ.

3.10. Участник самостоятельно, за свои средства изготавливает для своих Пользователей АП в аккредитованном удостоверяющем центре необходимое количество квалифицированных электронных подписей. Для хранения ключей электронных подписей обязательно использование сертифицированных уполномоченными федеральными органами носителей ключевой информации, совместимых с технологией ViPNet ОАО "ИнфоТеКС".

4.1. По окончании выполнения указанных в разделе 3 настоящего Порядка мероприятий руководитель организации - Участника своим приказом создает комиссию из числа сотрудников организации для подписания Акта о готовности автоматизированного рабочего места абонентского пункта к подключению к ЗКСПД (Приложение N 8 к настоящему Порядку) для каждого подключаемого АРМ. В комиссию должны входить Администратор АП, представитель отдела информационных технологий (в случае отсутствия такого отдела приглашается сотрудник, в чьи служебные обязанности входит обслуживание средств вычислительной техники). Председателем комиссии назначается руководитель организации или Администратор АП. Акт о готовности автоматизированного рабочего места абонентского пункта к подключению к ЗКСПД составляется в двух экземплярах и утверждается руководителем организации - Участника.

4.2. Участник от имени руководителя организации - Участника для каждого АРМ, подключаемого к защищенной сети, оформляет Заявление на регистрацию автоматизированного рабочего места в ЗКСПД (Приложение N 9 к настоящему Порядку) на имя директора ТФОМС КК или лица, его замещающего.

4.3. Участник предоставляет Администратору ЗС заверенные руководителем организации - Участника копии приказов о назначении Администратора АП и Пользователей АП, приказа о создании комиссии для подписания Акта о готовности автоматизированного рабочего места абонентского пункта к подключению к защищенной сети, один экземпляр Акта о готовности автоматизированного рабочего места абонентского пункта к подключению к ЗКСПД, а также Заявление на регистрацию автоматизированного рабочего места в ЗКСПД.

4.4. В течение одного рабочего дня с момента предоставления Участником всех перечисленных в п. 4.3 документов Администратор ЗС уведомляет Службу сопровождения о необходимости подключения АРМ АП к защищенной сети.

4.5. Служба сопровождения в течение двух рабочих дней с момента получения уведомления от Администратора ЗС о необходимости подключения АРМ АП к защищенной сети:

производит регистрацию АРМ АП в ЗКСПД;

осуществляет настройку защищенной сети для обеспечения возможности обмена информацией зарегистрированных АРМ АП с другими АРМ АП защищенной сети;

формирует необходимую ключевую информацию для зарегистрированных АРМ АП.

По завершении работ Служба сопровождения в однодневный срок уведомляет об этом Администратора ЗС и в однодневный срок уведомляет Участника о готовности необходимой для подключения АРМ АП к ЗКСПД ключевой информации.

4.6. После получения уведомления о готовности ключевой информации для АП Участник должен направить в Службу сопровождения Администратора АП с доверенностью на получение ключевой информации. Факт передачи ключевой информации фиксируется в Журнале учета ключевой информации ЗКСПД ТФОМС КК (Приложение N 10 к настоящему Порядку) сотрудником Службы сопровождения.

4.7. В случае необходимости организации межсетевого взаимодействия порядок подключения определяется Инструкцией об организации межсетевого взаимодействия (Приложение N 11 к настоящему Порядку).

4.8. Администратор АП выполняет подключение АРМ АП к защищенной сети в соответствии с технической и эксплуатационной документацией на используемые для подключения к ЗКСПД программные и программно-аппаратные средства.

4.9. В случае невозможности выполнения подключения АРМ АП к ЗКСПД Администратор АП должен обратиться в Службу сопровождения.

4.10. После выполнения подключения АРМ АП к ЗКСПД Администратор АП уведомляет Администратора ЗС о факте подключения. Администратор ЗС вносит соответствующие записи в Заявление на регистрацию автоматизированного рабочего места в ЗКСПД.

5.1. К событиям, связанным с компрометацией ключевой информации и ключей электронной подписи, следует относить, но не ограничиваясь ими, следующие события:

утрата носителей ключевой информации и ключей электронной подписи;

нарушение правил хранения и уничтожения (после окончания срока действия) ключевой информации и ключей электронной подписи;

нарушение целостности хранилища носителей ключевой информации и носителей ключей электронной подписи;

осуществление несанкционированного доступа в абонентский пункт, к оборудованию, расположенному в абонентском пункте;

случаи, когда нельзя достоверно установить, что произошло с носителями ключевой информации и ключей электронной подписи.

5.2. В случае компрометации ключевой информации или ключей электронной подписи Пользователь АП обязан немедленно уведомить Администратора АП.

5.3. Администратор АП обязан уведомить о факте компрометации руководителя организации - Участника, Администратором АП которого он является, а также Администратора ЗС.

5.4. Администратор АП обязан провести комплекс мероприятий по расследованию причин компрометации и устранению последствий компрометации согласно требованиям руководящих документов.

5.5. Использование защищенной сети Участником приостанавливается до момента устранения последствий компрометации.

5.6. Смена ключей электронной подписи происходит в соответствии с Порядком смены ключей электронной подписи на основании заявления на регистрацию и изготовление сертификата ключа ЭП ЗКСПД (Приложение N 13 к настоящему Порядку).

5.7. Отзыв ключей электронной подписи происходит на основании заявления на отзыв сертификата ключа проверки электронной подписи пользователя ЗКСПД (Приложение N 14 к настоящему Порядку).

Начальник отдела

информационной безопасности

Е.А.РИГА

1.1. Смена ключа электронной подписи или сертификата ключа проверки электронной подписи может быть произведена по инициативе организации - Участника информационного обмена или Удостоверяющего центра, выдавшего сертификат ключа поверки электронной подписи, с обязательным согласованием с владельцем сертификата ключа проверки подписи на основании подачи заявления в Удостоверяющий центр.

1.2. Сотрудник, которому необходимо выполнить смену ключей электронной подписи или сертификата ключа проверки электронной подписи, уведомляет администратора своего абонентского пункта о такой необходимости.

1.3. Администратор абонентского пункта составляет на имя руководителя организации заявление с описанием необходимости смены ключа электронной подписи или сертификата ключа проверки электронной подписи.

1.4. В случае признания руководителем организации необходимости смены ключа электронной подписи или сертификата ключа проверки электронной подписи, Администратор абонентского пункта от лица руководителя организации составляет заявление для Администратора защищенной сети о смене ключей электронной подписи и сертификата проверки ключа электронной подписи сотрудника. Руководитель организации своей подписью и печатью заверяет заявление. Форма типового заявления приведена в Приложении N 13 к Порядку организации информационного взаимодействия в защищенной корпоративной сети передачи данных Территориального фонда обязательного медицинского страхования Краснодарского края.

1.5. Изготовление ключей электронной подписи, сертификатов ключей проверки электронных подписей и их предоставление владельцу осуществляются в соответствии с регламентом Удостоверяющего центра, осуществляющего выпуск ключей электронной подписи или сертификатов ключей проверки электронных подписей.

2.1. В случае признания факта компрометации ключа электронной подписи Администратор абонентского пункта должен незамедлительно уведомить об этом руководителя организации.

2.2. Дальнейший порядок действий аналогичен действиям, указанным в разделе 1 настоящего Порядка.

3.1. Владелец ключа электронной подписи высылает в Удостоверяющий центр заявление на отзыв сертификата ключа проверки электронной подписи на бумажном носителе с сопроводительным письмом за подписью руководителя организации. Форма типового заявления на отзыв сертификата приведена в Приложении N 14 к Порядку организации информационного взаимодействия в защищенной корпоративной сети передачи данных Территориального фонда обязательного медицинского страхования Краснодарского края.

3.2. Сотрудник Удостоверяющего центра согласно заявлению на отзыв сертификата ключа проверки подписи в течение одного рабочего дня отзывает сертификат ключа подписи и осуществляет мероприятия в соответствии с Регламентом Удостоверяющего центра при отзыве сертификата ключа проверки электронной подписи.

Начальник отдела

информационной безопасности

Е.А.РИГА

г. Краснодар "____" ______________ 201_ г.

В рамках информационного взаимодействия в защищенной корпоративной

сети передачи данных ______________________________________________________

(полное наименование организации, включая организационно-правовую форму)

именуемый(ое) в дальнейшем "Отправитель" в лице

______________________________________________________, действующего на

основании _________________________________________, с одной стороны

передало, а _______________________________________________________________

(полное наименование организации, включая организационно-правовую форму)

именуемый(ое) в дальнейшем "Получатель" в лице

__________________________________________, действующего на основании

____________________, с другой стороны приняло на машинном носителе

следующую документацию в электронном виде:

Представитель отправителя: Представитель получателя:

_____________________________ __________________________

________________/____________ _________________/___________

подпись расшифровка подпись расшифровка

г. Краснодар "____" ________ 20__ г.

Территориальный фонд обязательного медицинского страхования

Краснодарского края, в лице директора Морозовой Людмилы Юрьевны,

действующего на основании Положения, именуемый в дальнейшем "Фонд", с одной

стороны и _________________________________________________________________

(полное наименование организации, включая организационно-правовую форму)

в лице ____________________________________________________________________

действующего на основании ____________________, именуемый в дальнейшем

"Участник", с другой стороны, а вместе именуемые "Стороны", заключили

настоящее Соглашение о нижеследующем:

1.1. Участник и Фонд осуществляют обмен документами в электронном виде в защищенной корпоративной сети передачи данных Территориального фонда обязательного медицинского страхования Краснодарского края (сеть ViPNet N 606).

1.2. Стороны признают, что в соответствии с Федеральным законом от 06.04.2011 N 63-ФЗ "Об электронной подписи" полученные ими электронные документы, подписанные квалифицированной электронной подписью уполномоченных представителей Сторон, признаются электронными документами, равнозначными документам на бумажных носителях, подписанным собственноручными подписями уполномоченных представителей Сторон, кроме случаев, если Федеральными законами или принимаемыми в соответствии с ними нормативными правовыми актами установлено требование о необходимости составления документа исключительно на бумажном носителе.

1.3. Стороны признают, что используемые ими при обмене документами в электронном виде в защищенной корпоративной сети передачи данных Территориального фонда обязательного медицинского страхования Краснодарского края средства защиты, обеспечивающие защиту от несанкционированного доступа через каналы связи, шифрование и электронную подпись, достаточны для обеспечения конфиденциальности информационного взаимодействия Сторон, а также для подтверждения того, что:

электронный документ исходит от Стороны, его передавшей (подтверждение авторства документа);

электронный документ не претерпел изменений во время информационного взаимодействия Сторон (подтверждение целостности и подлинности документа);

электронный документ юридически эквивалентен документу на бумажном носителе.

1.4. Стороны при осуществлении электронного взаимодействия посредством защищенной корпоративной сети передачи данных Территориального фонда обязательного медицинского страхования Краснодарского края руководствуются следующими принципами:

строгого соблюдения Сторонами законодательства Российской Федерации, нормативных правовых актов в области защиты информации с ограниченным доступом, не содержащей сведения, относящиеся к государственной тайне, а также порядка организации информационного взаимодействия в защищенной корпоративной сети передачи данных Территориального фонда обязательного медицинского страхования Краснодарского края;

своевременного предоставления информации о нарушениях в работе защищенной корпоративной сети передачи данных Территориального фонда обязательного медицинского страхования Краснодарского края;

обязательности исполнения достигнутых Сторонами договоренностей.

2.1. Стороны принимают на себя следующие права и обязанности:

обеспечивать функционирование оборудования, необходимого для обмена электронными документами с электронной подписью;

немедленно уведомлять другую сторону и Администратора защищенной сети о компрометации ключей шифрования и электронной подписи;

своевременно приостанавливать обмен электронными документами при получении от Администратора защищенной сети или другой стороны сообщения о компрометации ключей шифрования и электронной подписи;

соблюдать правила работы и требования эксплуатационной и технической документации на используемые средства защиты информации;

осуществлять антивирусную защиту рабочих станций своих абонентских пунктов;

содержать в исправном состоянии рабочие станции своих абонентских пунктов, принимать необходимые организационные и технические меры для предотвращения несанкционированного доступа в абонентские пункты, расположенному в нем оборудованию и установленному программному обеспечению;

не уничтожать и/или не модифицировать архивы открытых ключей электронной подписи, электронных документов (в том числе электронные квитанции и журналы регистрации); стороны несут ответственность за целостность и достоверность своих электронных архивов;

допускать к работе на рабочих станциях абонентских пунктов только пользователей абонентских пунктов.

2.2. Стороны обязуются при обмене электронными документами руководствоваться правилами и техническими требованиями, установленными действующим законодательством Российской Федерации и другими нормативными актами.

2.3. Если одна из сторон в силу каких-либо причин не может обеспечить исполнение обязательств по настоящему Соглашению, она должна немедленно извещать другую Сторону о наступлении и прекращении обстоятельств, препятствующих исполнению обязательств, обмен электронными документами на время действия этих обстоятельств приостанавливается.

2.4. При возникновении споров, связанных с принятием или непринятием и (или) с исполнением или неисполнением электронного документа, стороны обязаны соблюдать порядок согласования разногласий, предусмотренный разделом 4 настоящего Соглашения.

3.1. Стороны несут ответственность за использование информации в соответствии с законодательством Российской Федерации.

3.2. Стороны несут ответственность за обеспечение конфиденциальности информации в соответствии с законодательством Российской Федерации.

3.3. Стороны не несут ответственности за ущерб, возникший в результате:

неправильного заполнения пользователем системы другой Стороны электронных документов;

разглашения пользователем другой Стороны паролей или доступности третьим лицам ключей шифрования и электронной подписи в случае получения информации об этом после принятия электронного документа к исполнению.

3.4. Стороны несут ответственность за сохранность имеющихся у них программно-аппаратных средств, необходимых для обеспечения информационного взаимодействия, архивов открытых ключей электронной подписи и электронных документов.

3.5. Если одна из Сторон предъявляет другой Стороне претензии по электронному документу при наличии подписанного ЭП другой Стороны извещения о получении такого документа, а другая Сторона не может представить архивную копию спорного электронного документа вследствие нарушения требований к хранению архива, последняя Сторона не вправе ссылаться на такую архивную копию спорного документа как на основания своей позиции.

4.1. В случае возникновения спора или разногласий в течение 3 (трех) рабочих дней с момента возникновения таковых создается комиссия из представителей Сторон и заинтересованных лиц для разрешения вопросов путем переговоров.

4.2. При неурегулировании в процессе переговоров спорных вопросов по исполнению, изменению и расторжению настоящего Соглашения споры разрешаются в Арбитражном суде Краснодарского края в порядке, установленном действующим законодательством Российской Федерации.

5.1. Настоящее Соглашение вступает в силу с момента его подписания и является бессрочным.

5.2. Изменения и дополнения в настоящее Соглашение могут вноситься только в письменном виде по взаимному согласию Сторон.

5.3. В случае нарушения одной из Сторон обязательств, предусмотренных данным Соглашением, другая Сторона вправе в одностороннем порядке расторгнуть настоящее Соглашение, уведомив об этом в письменном виде другую сторону не менее чем за 15 (пятнадцать) календарных дней до момента расторжения.

5.4. Настоящее Соглашение составляется в двух экземплярах, по одному для каждой Стороны.

5.5. Расторжение настоящего Соглашения не влияет на обязательства Сторон по исполнению электронных документов, принятых до даты расторжения Соглашения.

5.6. При изменении наименования, адреса, банковских реквизитов или реорганизации Стороны информируют друг друга в письменном виде в течение 3 (трех) рабочих дней.

Фонд: Территориальный фонд обязательного медицинского страхования Краснодарского края.

Адрес: 350020, г. Краснодар, ул. Красная, 178, тел. (861) 215-24-64, факс (861) 215-24-64,

УФК по Краснодарскому краю (ТФОМС КК, л/с 03185022100)

р/с 40404810803490000002, БИК 040349001, Южное ГУ Банка России.

Директор: Морозова Л.Ю./______________________

Банковские реквизиты: _____________________________________________________

_____________: ________________________/_________________

(должность) (Ф.И.О.) М.П. (подпись)

г. Краснодар "____" ________ 20__ г.

Территориальный фонд обязательного медицинского страхования

Краснодарского края, в лице директора Морозовой Людмилы Юрьевны,

действующего на основании Положения, именуемый в дальнейшем "Фонд", с одной

стороны и _________________________________________________________________

(полное наименование организации, включая организационно-правовую форму)

в лице ___________________________________________________________________,

действующего на основании ____________________, именуемый в дальнейшем

"Участник", с другой стороны, а вместе именуемые "Стороны", заключили

настоящее Соглашение о нижеследующем:

1. Предмет соглашения1.1. Стороны договорились об установлении межсетевого взаимодействия

между защищенной корпоративной сетью передачи данных Территориального фонда

обязательного медицинского страхования Краснодарского края (сеть ViPNet

N 606) и __________________________________________________________________

(наименование сети передачи данных)

(сеть ViPNet N ___) (далее - межсетевое взаимодействие) для обеспечения

обмена документами в электронном виде.

1.2. Стороны признают, что в соответствии с Федеральным законом от 06.04.2011 N 63-ФЗ "Об электронной подписи" полученные ими электронные документы, подписанные квалифицированной электронной подписью уполномоченных представителей Сторон, признаются электронными документами, равнозначными документам на бумажных носителях, подписанным собственноручными подписями уполномоченных представителей Сторон, кроме случаев, если Федеральными законами или принимаемыми в соответствии с ними нормативными правовыми актами установлено требование о необходимости составления документа исключительно на бумажном носителе.

1.3. Стороны признают, что используемые ими при обмене документами при межсетевом взаимодействии средства защиты, обеспечивающие защиту от несанкционированного доступа через каналы связи, шифрование и электронную подпись, достаточны для обеспечения конфиденциальности информационного взаимодействия Сторон, а также для подтверждения того, что:

электронный документ исходит от Стороны, его передавшей (подтверждение авторства документа);

электронный документ не претерпел изменений во время информационного взаимодействия Сторон (подтверждение целостности и подлинности документа);

электронный документ юридически эквивалентен документу на бумажном носителе.

1.4. Стороны при осуществлении электронного взаимодействия организации межсетевого взаимодействия руководствуются следующими принципами:

строгого соблюдения Сторонами законодательства Российской Федерации, нормативных правовых актов в области защиты информации с ограниченным доступом, не содержащей сведения, относящиеся к государственной тайне, а также порядка организации информационного взаимодействия в защищенной корпоративной сети передачи данных Территориального фонда обязательного медицинского страхования Краснодарского края;

обязательности исполнения достигнутых Сторонами договоренностей.

2.1. Стороны принимают на себя следующие права и обязанности:

обеспечивать функционирование оборудования, необходимого для обмена электронными документами с электронной подписью;

немедленно уведомлять другую сторону и Администратора защищенной сети о компрометации ключей шифрования и электронной подписи;

своевременно приостанавливать обмен электронными документами при получении от Администратора защищенной сети или другой стороны сообщения о компрометации ключей шифрования и электронной подписи;

соблюдать правила работы и требования эксплуатационной и технической документации на используемые средства защиты информации;

осуществлять антивирусную защиту рабочих станций своих абонентских пунктов;

содержать в исправном состоянии рабочие станции своих абонентских пунктов, принимать необходимые организационные и технические меры для предотвращения несанкционированного доступа в абонентские пункты, расположенному в нем оборудованию и установленному программному обеспечению;

не уничтожать и/или не модифицировать архивы открытых ключей электронной подписи, электронных документов (в том числе электронные квитанции и журналы регистрации); стороны несут ответственность за целостность и достоверность своих электронных архивов;

допускать к работе на рабочих станциях абонентских пунктов только пользователей абонентских пунктов.

2.2. Стороны обязуются при обмене электронными документами руководствоваться правилами и техническими требованиями, установленными действующим законодательством Российской Федерации и другими нормативными актами.

2.3. Если одна из сторон в силу каких-либо причин не может обеспечить исполнение обязательств по настоящему Соглашению, она должна немедленно извещать другую Сторону о наступлении и прекращении обстоятельств, препятствующих исполнению обязательств, обмен электронными документами на время действия этих обстоятельств приостанавливается.

2.4. При возникновении споров, связанных с принятием или непринятием и (или) с исполнением или неисполнением электронного документа, стороны обязаны соблюдать порядок согласования разногласий, предусмотренный разделом 4 настоящего Соглашения.

3.1. Стороны несут ответственность за использование информации в соответствии с законодательством Российской Федерации.

3.2. Стороны несут ответственность за обеспечение конфиденциальности информации в соответствии с законодательством Российской Федерации.

3.3. Стороны не несут ответственности за ущерб, возникший в результате:

неправильного заполнения пользователем системы другой Стороны электронных документов;

разглашения пользователем другой Стороны паролей или доступности третьим лицам ключей шифрования и электронной подписи в случае получения информации об этом после принятия электронного документа к исполнению.

3.4. Стороны несут ответственность за сохранность имеющихся у них программно-аппаратных средств, необходимых для обеспечения информационного взаимодействия, архивов открытых ключей электронной подписи и электронных документов.

3.5. Если одна из Сторон предъявляет другой Стороне претензии по электронному документу при наличии подписанного ЭП другой Стороны извещения о получении такого документа, а другая Сторона не может представить архивную копию спорного электронного документа вследствие нарушения требований к хранению архива, последняя Сторона не вправе ссылаться на такую архивную копию спорного документа как на основания своей позиции.

4.1. В случае возникновения спора или разногласий в течение 3 (трех) рабочих дней с момента возникновения таковых создается комиссия из представителей Сторон и заинтересованных лиц для разрешения вопросов путем переговоров.

4.2. При неурегулировании в процессе переговоров спорных вопросов по исполнению, изменению и расторжению договора споры разрешаются в Арбитражном суде Краснодарского края в порядке, установленном действующим законодательством Российской Федерации.

5.1. Настоящее Соглашение вступает в силу с момента его подписания и является бессрочным.

5.2. Изменения и дополнения в настоящее Соглашение могут вноситься только в письменном виде по взаимному согласию Сторон.

5.3. В случае нарушения одной из Сторон обязательств, предусмотренных данным Соглашением, другая Сторона вправе в одностороннем порядке расторгнуть настоящее Соглашение, уведомив об этом в письменном виде другую сторону не менее чем за 15 (пятнадцать) календарных дней до момента расторжения.

5.4. Настоящее Соглашение составляется в двух экземплярах, по одному для каждой Стороны.

5.5. Расторжение настоящего Соглашения не влияет на обязательства Сторон по исполнению электронных документов, принятых до даты расторжения Соглашения.

5.6. При изменении наименования, адреса, банковских реквизитов или реорганизации Стороны информируют друг друга в письменном виде в течение 3 (трех) рабочих дней.

Фонд: Территориальный фонд обязательного медицинского страхования Краснодарского края.

Адрес: 350020, г. Краснодар, ул. Красная, 178, тел. (861) 215-24-64, факс (861) 215-24-64,

УФК по Краснодарскому краю (ТФОМС КК, л/с 03185022100)

р/с 40404810803490000002, БИК 040349001, Южное ГУ Банка России.

Директор: Морозова Л.Ю./______________________

Банковские реквизиты: _____________________________________________________

_____________: ________________________/_________________

(должность) (Ф.И.О.) М.П. (подпись)

1.1. Инструкция определяет права, обязанности и ответственность Администратора абонентского пункта (далее - Администратор АП) защищенной корпоративной сети передачи данных Территориального фонда обязательного медицинского страхования Краснодарского края (далее - защищенная сеть).

1.2. Инструкция разработана в соответствии с действующими нормативно-правовыми актами Российской Федерации.

2.1. На должность Администратора АП может быть назначен сотрудник организации - Участника защищенной сети, обладающий необходимыми знаниям и навыками, подтвержденными документально.

2.2. Администратор АП назначается приказом руководителя организации - Участника защищенной сети.

2.3. Администратор АП подчиняется руководителю организации.

2.4. В случае невозможности исполнения администратором АП своих функциональных обязанностей руководитель организации обязан назначить исполняющего обязанности администратора АП. К подготовке исполняющего обязанности администратора абонентского пункта также предъявляются требования, указанные в пункте 2.1 настоящей Инструкции.

3.1. Установка и ввод в эксплуатацию СКЗИ в соответствии с эксплуатационной и технической документацией к ним.

3.2. Проверка готовности используемых СКЗИ к использованию с составлением заключений о возможности их эксплуатации.

3.3. Поэкземплярный учет используемых СКЗИ, эксплуатационной и технической документации к ним (Приложение N 1 к настоящей Инструкции).

3.4. Обеспечение функционирования и безопасности СКЗИ.

3.5. Контроль за соблюдением условий использования СКЗИ, предусмотренных эксплуатационной и технической документацией к ним.

3.6. Учет лиц, допущенных к работе с СКЗИ.

3.7. Обучение пользователей абонентского пункта работе с СКЗИ.

3.8. Принятие зачетов у пользователей абонентского пункта на знание правил использования СКЗИ.

3.9. Допуск пользователей к работе с СКЗИ.

3.10. Разбирательства и составление заключений по фактам нарушения условий использования СКЗИ, которые могут привести к нарушению конфиденциальности информации, циркулирующей в защищенной сети или другим нарушениям, приводящим к снижению уровня защищенности информации, разработку и принятие мер по предотвращению возможных опасных последствий подобных нарушений.

3.11. Контроль за состоянием используемых средств защиты информации на рабочих станциях абонентского пункта (Приложение N 2 к настоящей Инструкции).

3.12. При необходимости организации межсетевого взаимодействия осуществлять изготовление необходимой ключевой информации и ключевой документации.

3.13. Контроль за выполнением требований руководящих документов в части размещения, оборудования, охраны и организации режима на территории абонентского пункта и помещений, где хранятся ключевые документы, носители, техническая и эксплуатационная документация на СКЗИ.

3.14. Контроль за выполнением требований руководящих документов при передаче ключевой информации и/или СКЗИ.

3.15. Выявление попыток посторонних лиц получить сведения о защищаемой информации, об используемых СКЗИ или ключевых документах к ним.

3.16. Учет использования ключевых носителей.

3.17. Уничтожение ключевой документации и ключевых носителей в порядке, установленном действующими руководящими документами.

3.18. Уведомление Администратора защищенной сети и представителей удостоверяющего центра о случаях компрометации ключей шифрования и электронной подписи.

3.19. Принятие мер по предупреждению разглашения защищаемой информации, а также возможной их утечки при выявлении фактов утраты или недостачи СКЗИ, ключевых документов к СКЗИ, ключевых носителей, удостоверений, пропусков, ключей от помещений, хранилищ, сейфов (металлических шкафов), личных печатей и т.д.

3.20. Своевременное реагирование на возникшие у пользователей нештатные ситуации.

3.21. Контроль за выполнением требований Порядка смены ключей электронной подписи (Приложение N 1 к Порядку организации информационного взаимодействия в защищенной корпоративной сети передачи данных Территориального фонда обязательного медицинского страхования Краснодарского края).

3.22. Контроль за выполнением требований инструкции по архивированию информации (приложение N 6 к Порядку организации информационного взаимодействия в защищенной корпоративной сети передачи данных Территориального фонда обязательного медицинского страхования Краснодарского края).

3.23. Расследование фактов компрометации ключей шифрования и электронной подписи.

4.1. Администратор АП несет ответственность за невыполнение обязанностей, указанных в пункте 3 настоящей Инструкции, в соответствии с действующим законодательством Российской Федерации.

Начальник отдела

информационной безопасности

Е.А.РИГА

1.1. Архивированию подлежит информация, полученная/переданная Участниками в рамках информационного взаимодействия с использованием защищенной сети.

1.2. Архивирование информации предназначено для разбора спорных ситуаций, возникающих между Участниками, получения статистических отчетов.

1.3. Архивирование производится ежедневно в конце рабочего дня и ежемесячно в последний рабочий день месяца.

1.4. Ответственность за соблюдение технологии архивирования, ведение журнала архивов и хранения носителей с архивами возлагается на Администратора АП.

2.1. Пользователь АП ежедневно выполняет архивирование всех документов, принятых или отправленных с использованием защищенной сети в рамках информационного взаимодействия, используя программное обеспечение win7z, с сохранением на своем рабочем месте. Именование архивов производится следующим образом:

- ГГММДДIN.7z - архив принятых документов;

- ГГММДДOUT.7z - архив отправленных документов,

где ДД - день; ММ - месяц; ГГ - последние две цифры года.

2.2. Ежемесячно Администратор АП производит копирование архивов с рабочих мест Пользователей АП на машинные носители (далее - носители) с соответствующими записями в журнале архивирования (Приложение N 1 к настоящей Инструкции). С рабочей станции скопированные архивы удаляются способом, гарантирующим невозможность их восстановления.

2.3. Журнал архивации хранится вместе с носителями.

2.4. Для обеспечения резервирования Администратор АП осуществляет дублирование носителей с ежемесячными архивами. Записи о дублировании ведутся в журнале учета носителей-дубликатов (далее - дубликаты) (Приложение N 2 к настоящей Инструкции). Дублирование происходит в день создания носителей-оригиналов.

2.5. Журнал учета носителей-дубликатов хранится вместе с дубликатами.

2.6. Срок хранения носителей-оригиналов и дубликатов - 3 года.

2.7. По истечении срока хранения носителей-оригиналов и дубликатов происходит их уничтожение способами, гарантирующими невозможность их восстановления.

3.1. Каждый носитель маркируется ярлыком, который содержит сведения, однозначно его идентифицирующие.

3.2. Ярлык должен содержать основные сведения, указанные в таблице 1.

Допускается приводить в этикетке дополнительные сведения, например, вид информации, операционную систему и др.

3.3. Правила записи на ярлыке основных сведений, указанных в таблице выше:

3.3.1. В качестве владельца тома указывается организация, несущая ответственность за содержание записи на внешнем носителе.

3.3.2. Различные по содержанию тома одного владельца должны иметь различные идентификаторы (пример: Диск 1, Диск 2 и т.д.).

3.3.3. Дата создания тома указывается следующим образом:

ГГ ММ ДД - где ГГ - год (00 - 99), ММ - месяц (01 - 12), ДД - день (01 - 31).

3.3.4. Условное наименование МН предназначено для идентификации содержания тома или группы томов.

3.4. Если на одном или нескольких томах находится один файл, то условное наименование не должно состоять более чем из 17 символов.

3.5. Если несколько файлов размещено на одном или нескольких томах, то в качестве условного наименования носителя указывают один из вариантов информации:

полный перечень всех встречающихся на томе идентификаторов файлов;

общий идентификатор файлов.

3.6. Информация наносится на ярлык носителя Администратором АП одним из следующих способов: вручную, машинным, типографским, нанесением штампа. Ярлык надежно закрепляется на защитной упаковке или контейнере носителя.

3.7. Для дубликата указывается только идентификатор тома - оригинала с припиской "Копия" и даты записи/удаления архива.

3.8. При отсутствии на ярлыке указателей или граф для размещения сведений основные сведения записывают в последовательности, указанной в таблице, дополнительные сведения размещают в свободном месте ярлыка, но не между основными сведениями.

Если при этом сведения размещают последовательно в одной строке, то их отделяют друг от друга не менее чем двумя символами "ПРОБЕЛ".

4.1. Хранение архивных данных на внешних носителях должно отвечать требованиям ГОСТ 19.601-78 "Единая система программной документации. Общие правила дублирования, учета и хранения".

Внешние носители данных с информацией хранятся в вертикальном положении в предназначенном для этой цели сейфе, вложенными в конверты и помещенными в коробки при температуре окружающего воздуха от 5 до 35 градусов C° и относительной влажности воздуха не более 85%, в помещениях, не содержащих в воздухе кислотных, щелочных и других агрессивных примесей.

Внешние носители данных с информацией должны находиться на расстоянии не менее 1 м от нагревательных приборов.

Условия хранения должны обеспечивать сохранность данных и пригодность их для тиражирования.

4.2. Хранение носителей осуществляется в соответствии с требованиями руководящих документов к хранению носителей информации, содержащих персональные данные.

4.3. Хранение дубликатов происходит на территории Участника максимально удаленно от места хранения носителей-оригиналов с обязательным соблюдением требований п. 4.1, п. 4.2.

5.1. К нештатным ситуациям следует относить события, связанные с порчей, уничтожением или утратой ежедневных архивов документов, оригинальных носителей или дубликатов.

5.2. В случае порчи/уничтожения ежедневных архивов документов, одновременной порчи/уничтожения оригинальных носителей или дубликатов Администратор АП запрашивает копии электронных документов за необходимый период у других Участников защищенной сети. Участники предоставляют копии документов посредством защищенной сети с указанием даты создания.

5.3. В случае утери носителей-оригиналов или дубликатов Администратор АП проводит мероприятия согласно требованиям действующих нормативно-правовых актов к мероприятиям, проводимым при утере материальных носителей, содержащих персональные данные.

Начальник отдела

информационной безопасности

Е.А.РИГА

1.1. Пользователь абонентского пункта (далее - Пользователь АП) назначается приказом руководителя организации.

1.2. Пользователь АП допускается к самостоятельной работе с СКЗИ только после прохождения обучения по работе с ним и успешной сдачи зачета по итогам обучения Администратору абонентского пункта (далее - Администратор АП).

1.3. Не сдавшие зачет пользователи к самостоятельной работе с СКЗИ не допускаются.

2.1. При выполнении должностных обязанностей Пользователь АП обязан:

2.1.1. Не разглашать информацию о ключах шифрования и электронной подписи.

2.1.2. Не допускать снятие копий с ключевых носителей.

2.1.3. Не допускать вывод ключей шифрования и электронной подписи на дисплей (монитор) рабочей станции или принтер.

2.1.4. Не допускать записи на ключевой носитель посторонней информации.

2.1.5. Не допускать установки ключей шифрования и электронной подписи на рабочие станции, не являющиеся рабочим местом Пользователя АП.

2.1.6. Не разглашать информацию, к которой они допущены, в том числе сведения о СКЗИ, ключах шифрования и электронной подписи, применяемых мерах защиты информации.

2.1.7. Соблюдать требования по обеспечению безопасности при хранении и эксплуатации СКЗИ, ключевых документов к ним, ключевых носителей информации.

2.1.8. Сообщать Администратору АП о ставших им известными попытках посторонних лиц получить сведения об используемых СКЗИ, о применяемых мерах защиты информации, о ключах шифрования и электронной подписи.

2.1.9. Немедленно уведомлять Администратора АП о фактах утраты или недостачи СКЗИ, ключевых носителей, ключей от помещений, хранилищ технической и эксплуатационной документации СКЗИ, личных печатей и о других фактах, которые могут привести к разглашению защищаемой информации.

2.1.10. Выполнять требования Инструкции по архивированию информации (Приложение N 6 к Порядку организации информационного взаимодействия в защищенной корпоративной сети передачи данных Территориального фонда обязательного медицинского страхования Краснодарского края) и Порядка смены ключей электронной подписи (Приложение N 1 к Порядку организации информационного взаимодействия в защищенной корпоративной сети передачи данных Территориального фонда обязательного медицинского страхования Краснодарского края).

2.1.11. При возникновении нештатных ситуаций при работе в АП руководствоваться Порядком действий в нештатных ситуациях (Приложение N 1 к настоящей инструкции).

Начальник отдела

информационной безопасности

Е.А.РИГА

В процессе работы на АП могут возникать нештатные ситуации. Типовые ситуации и порядок действий Пользователя АП представлены в таблице 1.

УТВЕРЖДАЮ

_______________________________

_______________________________

(должность ответственного лица)

_______________________________

(Ф.И.О. подпись)

"___" ________________ 201__ г.

М.П.

Комиссия в составе председателя: ______________________________________

и членов: _________________________________________________________________

установила, что в абонентском пункте ______________________________________

(полное наименование организации, включая организационно-правовую форму)

выполнены обязательные предварительные мероприятия Порядка организации

информационного взаимодействия в защищенной корпоративной сети передачи

данных Территориального фонда обязательного медицинского страхования

Автоматизированное рабочее место (учетный номер ________________) для

подключения к защищенной корпоративной сети передачи данных

Территориального фонда обязательного медицинского страхования

Краснодарского края готово.

Настоящий акт составлен в 2 экземплярах.

Председатель: ___________________ ________________ __________________

(должность) (подпись) (Ф.И.О.)

Члены

комиссии: ___________________ ________________ __________________

(должность) (подпись) (Ф.И.О.)

___________________ ________________ __________________

(должность) (подпись) (Ф.И.О.)

Директору Территориального фонда

обязательного медицинского

страхования Краснодарского края

Морозовой Л.Ю.

(полное наименование организации, включая организационно-правовую форму)

(должность, фамилия, имя, отчество)